In diesem Artikel möchte ich euch gerne zeigen, wie man den Zugriff auf SharePoint Online einschränken kann. SharePoint Online ist DER Speicherort für alle eure Dateien in Office 365. Wenn ihr z.B. in Microsoft Teams eine Datei versendet/ablegt, landet diese in SharePoint Online.

Hier geht es nicht um Berechtigungen im klassichen SharePoint Sinn, sondern wie ein Benutzer auf Unternehmensdaten zugreifen darf. Nachdem es sich um einen Dienst in der Cloud handelt, kann jeder Benutzer von überall auf die Daten zugreifen. Das ist ja auch ein großer Vorteil der Cloud, aber tortzdem möchte das Unternehmen seine wichtigen Informationen unter Kontrolle haben. Früher war der Zugriff auf solche Daten recht strikt geregelt, indem die Daten lokal beim Unternehmen gespeichert wurden und die Benutzer nur mit ihrem Arbeits-PC (der sich in dem Unternehmensnetzerwerk befand) darauf zugreifen konnten. Durch die Cloud können die Benutzer jetzt aber auch auf die Daten von ihrem eigenen PC aus zugreifen. Und hier gelten ganz andere Sicherheitsvorkehrungen, als bei Unternehmensgeräten. 🙂 Deshalb gibt es recht häufig die Anforderung, den Zugriff auf die Unternehmensdaten einzuschränken (nur mit Firmengeräten, MFA, …). Aber man möchte natürlich auch nicht die Vorteile der Cloud verlieren. Deshalb ist es z.B. in Ordnung, dass man sich Unternehmensdaten auf dem heimischen PC ansehen oder in Office Online bearbeiten darf, aber diese nicht herunterladen darf. Somit bleiben die Daten weiterhin unter Kontrolle vom Unternehmen.

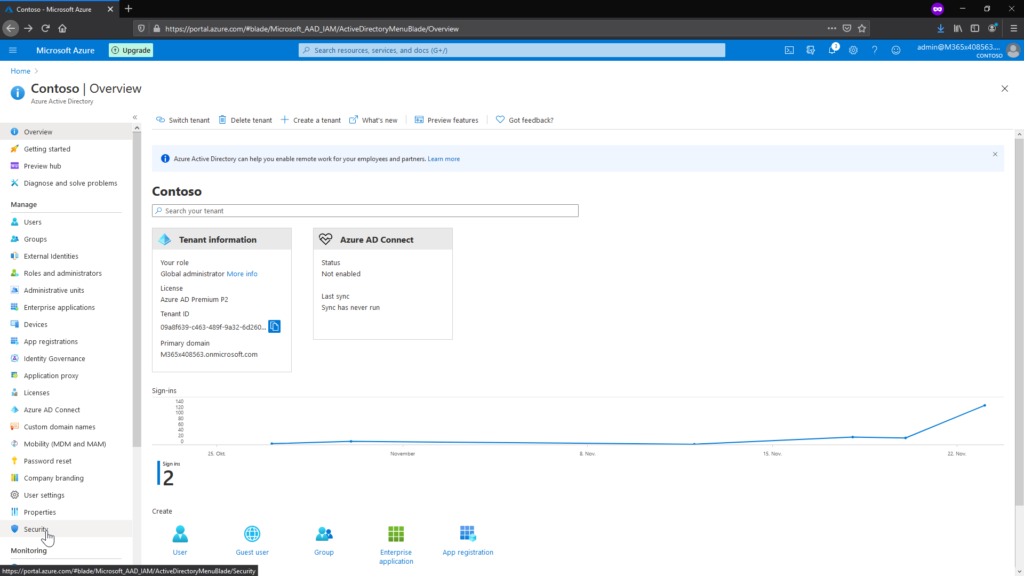

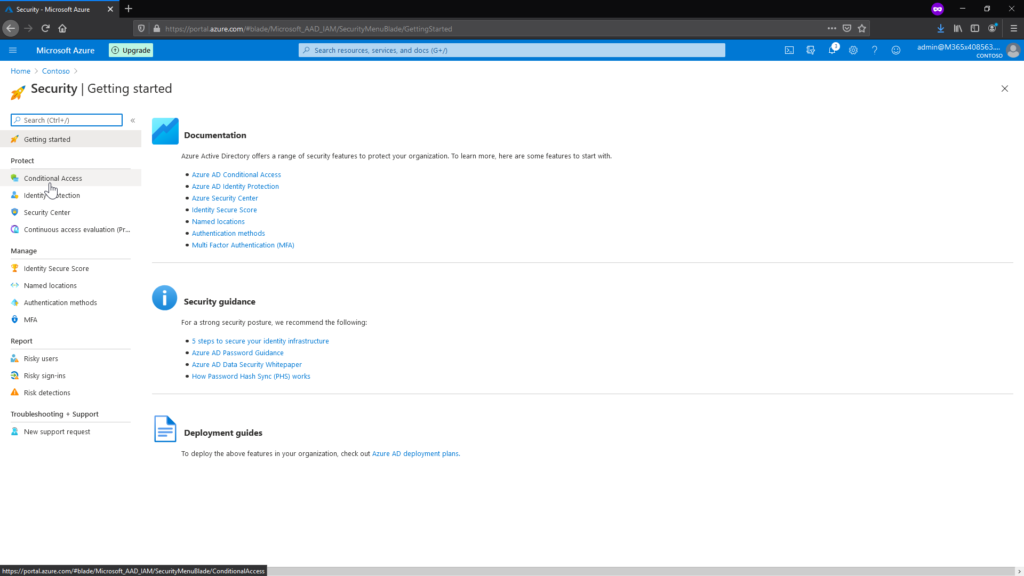

Um den Zugriff auf SharePoint Online einschränken zu können, nutzen wir den bedingten Zugriff (in Englisch Conditional Access) in Azure. Weiterhin müssen wir unterscheiden, wie der Zugriff des Benutzers erfolgt, also entweder über den Browser oder über eine Client App wie OneDrive for Business.

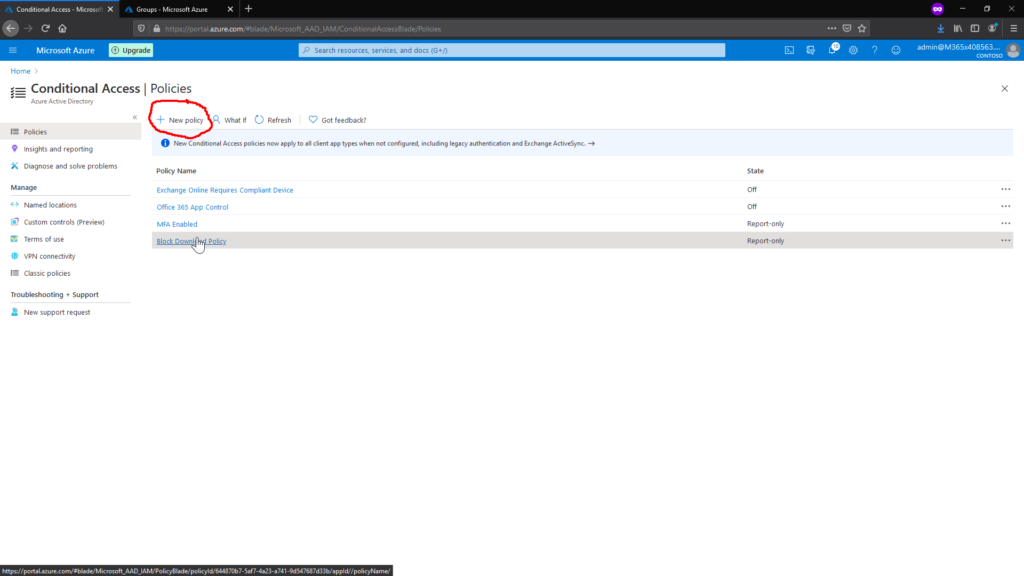

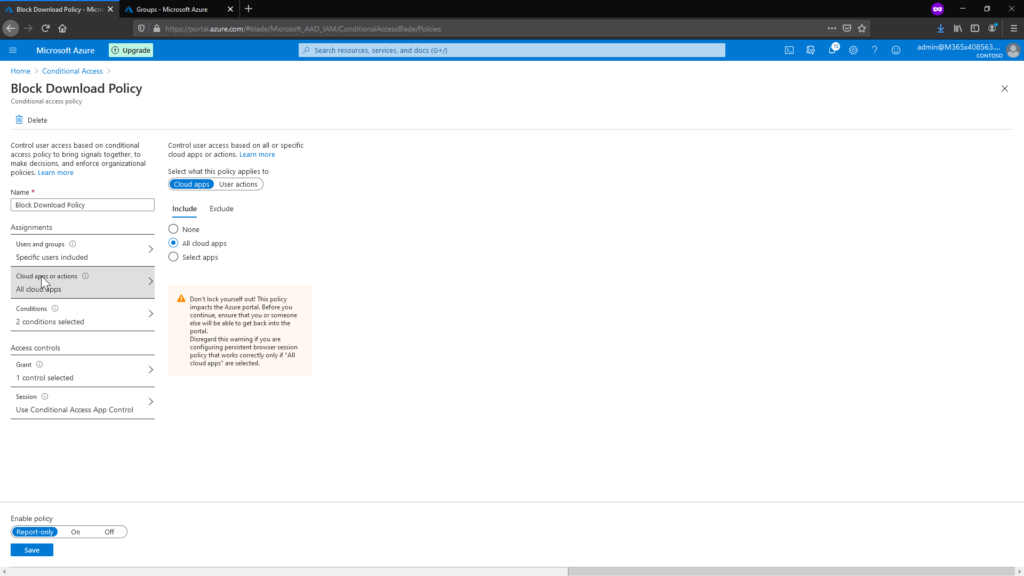

Im ersten Schritt erstellen wir eine Policy, die das Herunterladen von Dokumenten im Browser unterbindet.

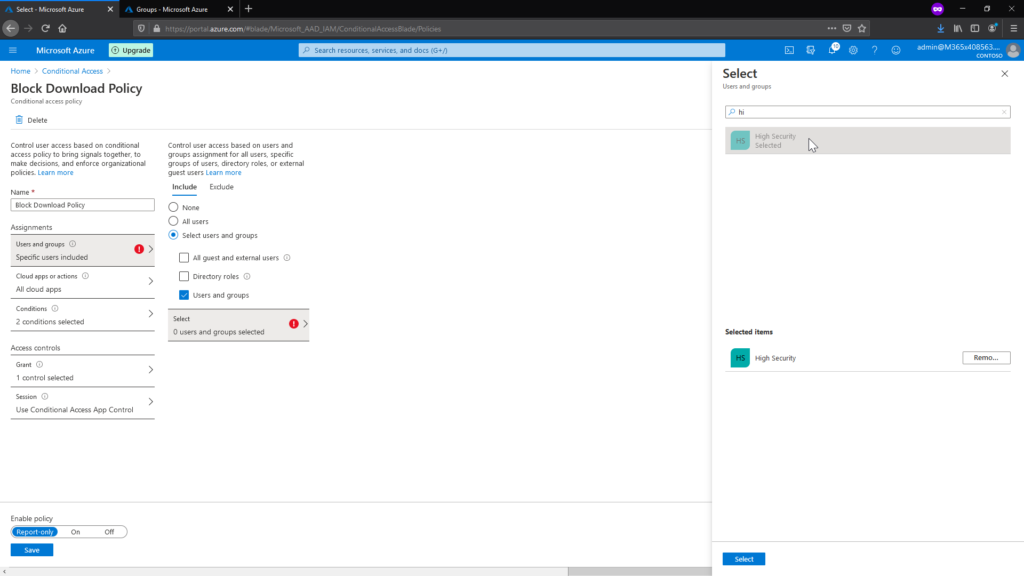

Zuerst müssen wir festlegen, auf welche Benutzer die Policy überhaupt angewendet wird. In unserem Beispiel nutzen wir dazu eine Gruppe, die die Benutzer enthält.

Nun müssen wir festlegen, auf welche Cloud Apps die Policy angewendet werden soll. Wir könnten hier auch nur SharePoint auswählen, zur Vereinfachung wählen wir aber alle Cloud Apps aus (somit ist davon auch OWA betroffen).

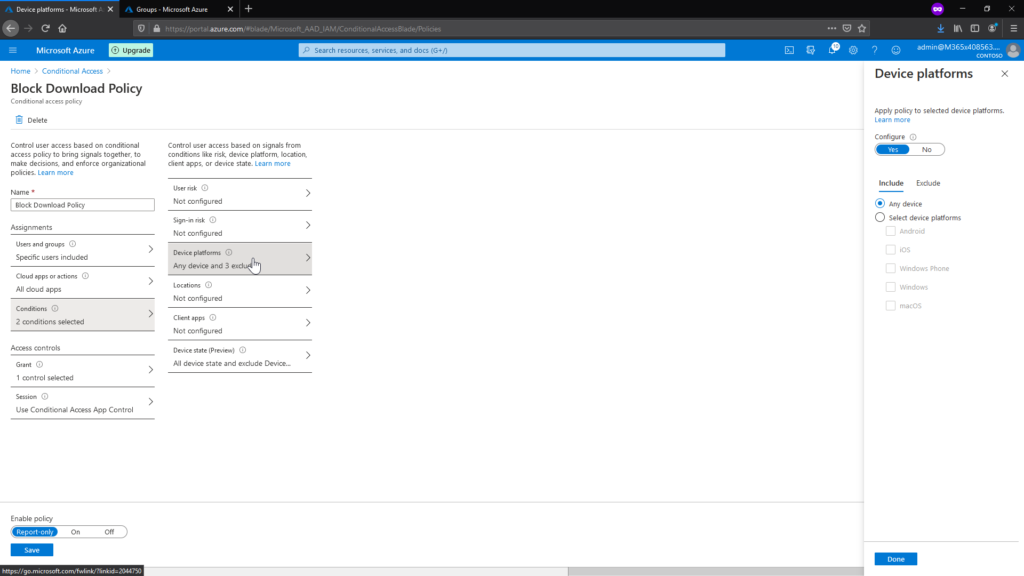

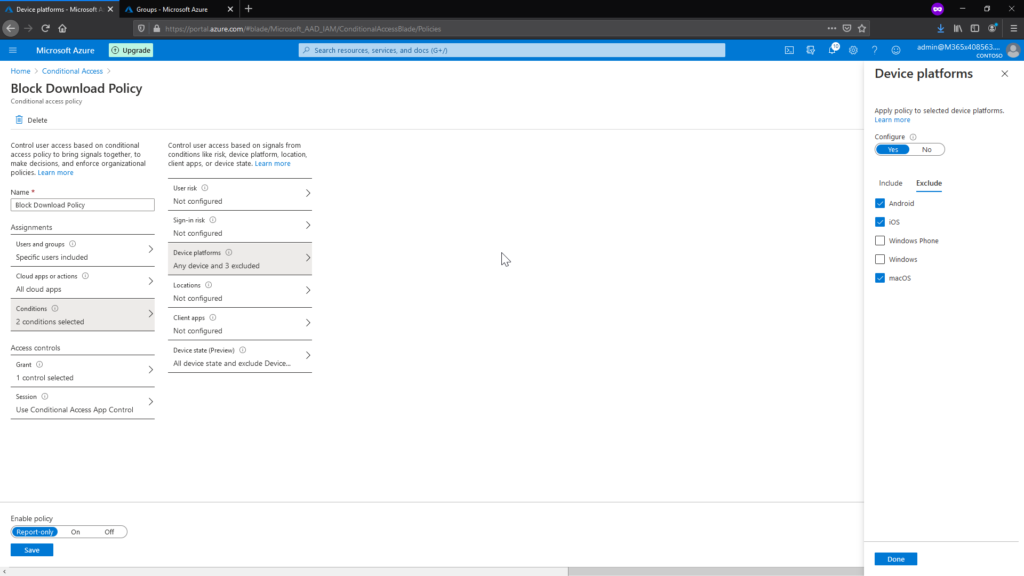

Im nächsten Schritt können wir nun die Plattform auswählen, für welche Betriebssysteme die Policy angewendet werden soll. Wenn man eine Policy auf den Status Report-Only setzt, kann es bei Android & macOS/iOS Geräten zu einer Zertifikatswarnung kommen. Das wollen wir natürlich nicht, sondern die Benutzer sollen von unserem Test nichts mitbekommen. Deshalb sind diese Betriebssysteme erstmal ausgeklammert.

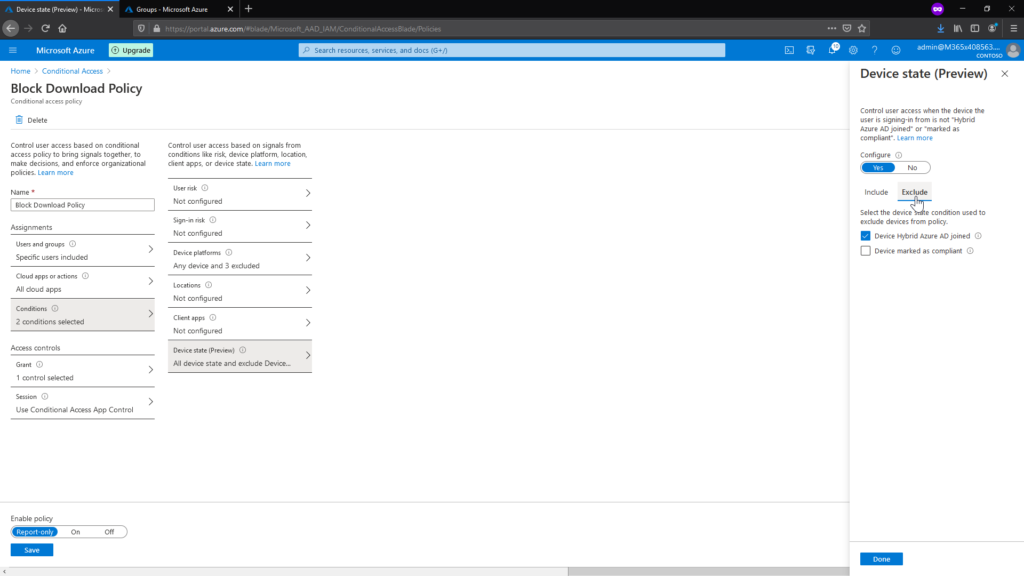

Nachdem wir das Herunterladen von Dateien nur auf „unbekannten“ Geräten blockieren möchten, müssen wir das noch angeben. In diesem Fall unterscheiden wir firmeninterne Geräte anhand der Eigenschaft, ob das Gerät Azure AD Hybrid gejoined ist. Was ein Hybrid Azure AD Join ist, kann in einem anderen Beitrag von mir nachgelesen werden.

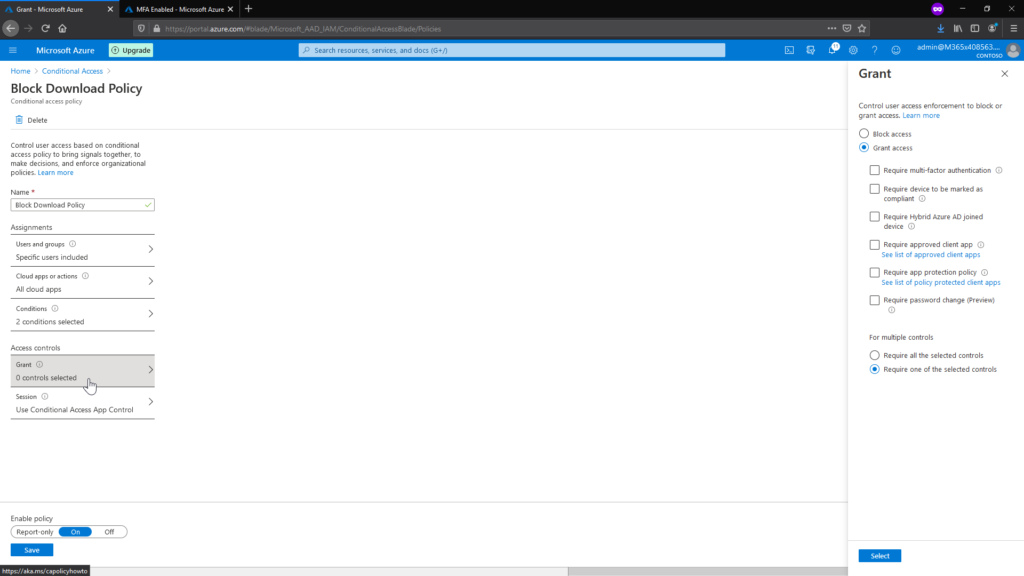

Bei der Zugriffskontrolle dürfen wir beim Gewähren nichts auswählen.

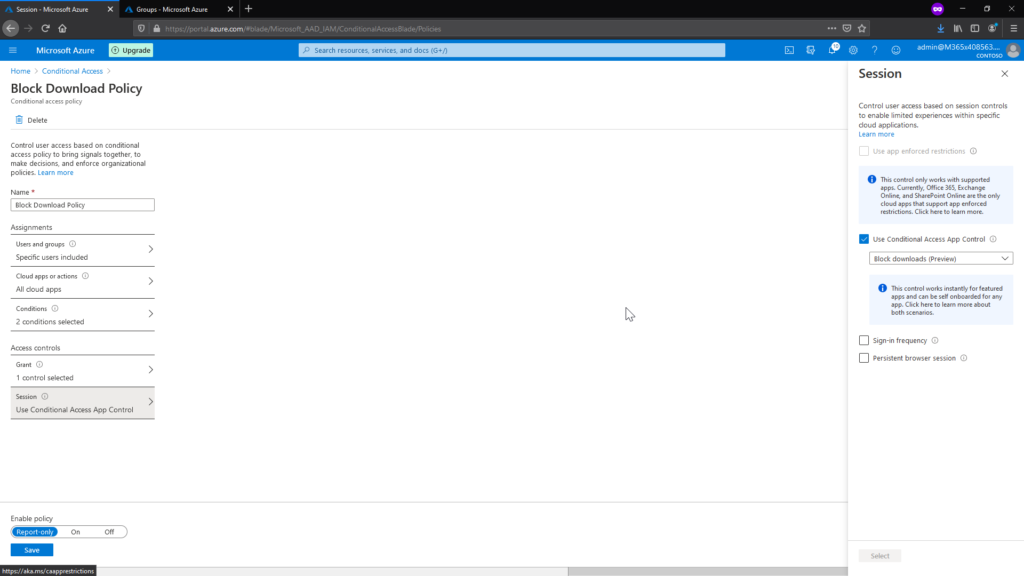

Nun müssen wir die App-Steuerung für den bedingten Zugriff aktiveren. Es können auch eigene Aktionen definiert werden, aber wir nutzen die vordefinierte Regel um den Download zu blockieren.

Wenn man die Policy speichert, muss man noch darauf achten, welchen Status die Policy hat.

Es gibt die Möglichkeit, die Policy zu aktivieren, deaktivieren oder protokollieren. Mit der Option der Protokollierung kann im Log die Auswirkung der Policy nachvollzogen werden. Dadurch können böse Überraschungen vermieden werden, wenn eine Policy aktiviert wird. Somit ist diese Option beim Testen eine ganz wichtige Funktion.

Wir sind aber ganz mutig und aktivieren die Policy gleich. 🙂

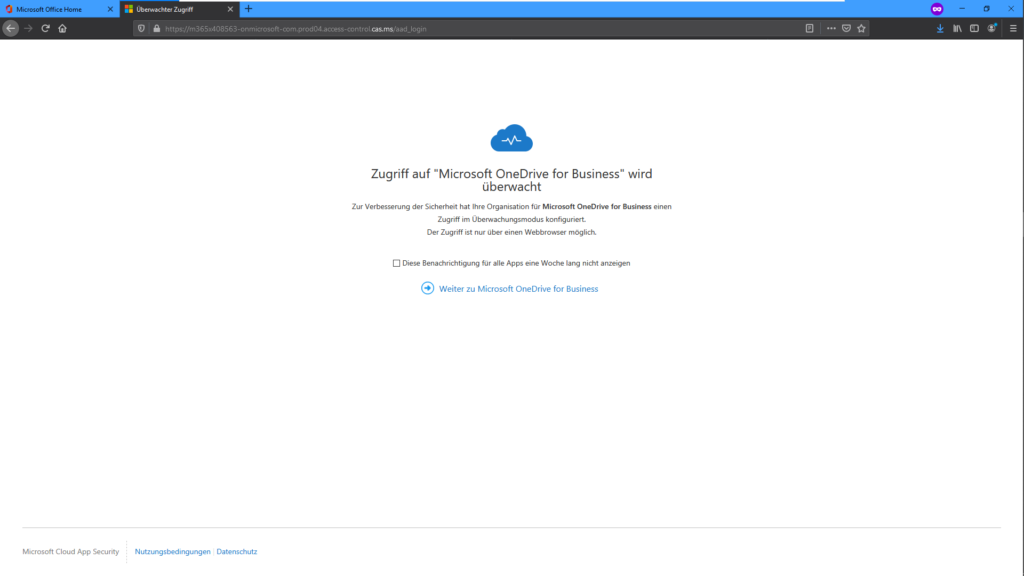

Sobald die Policy aktiv ist, wird dem Benutzer auch die Änderung angezeigt.

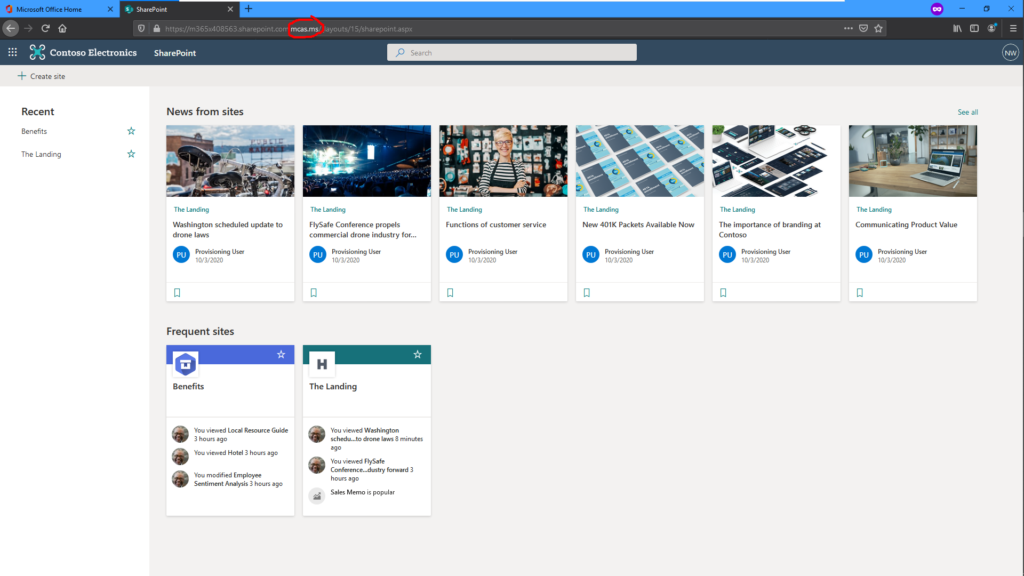

Wenn wir jetzt von einem unbekannten Gerät per Browser zum Beispiel eine SharePoint Seite öffnen, stellen wir auch einen Unterschied in der URL fest.

Wir haben nun das Suffix *.mcas.ms beim Aufruf von SharePoint Online in der URL. Dies bedeutet, dass wir SharePoint Online nun über einen Reverseproxy aufrufen und nicht mehr direkt auf SharePoint Online zugreifen. Mehr Informationen dazu findet ihr bei Microsoft.

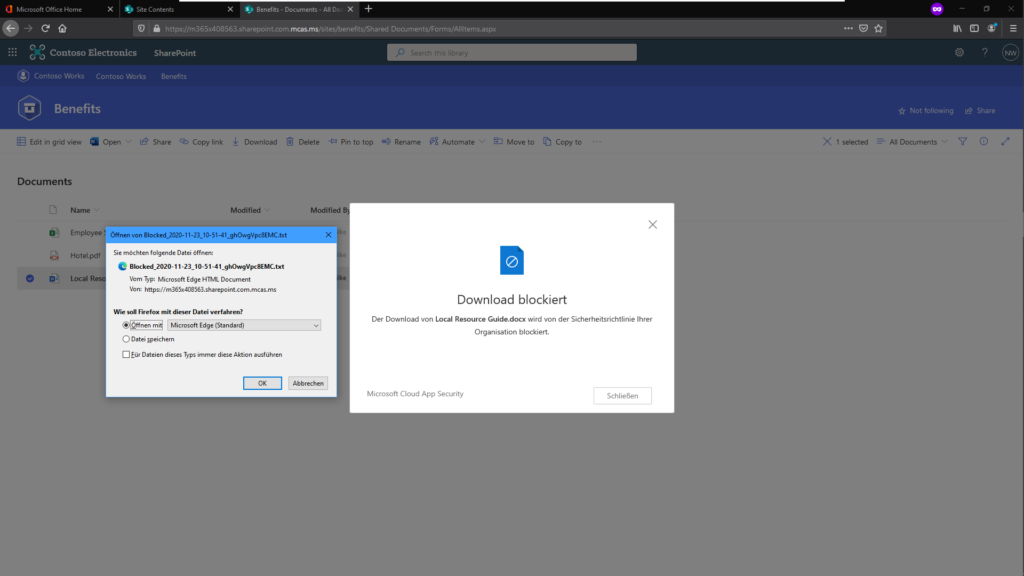

Wenn wir jetzt versuchen eine Datei auf unser unbekanntes Gerät herunterzuladen, erhalten wir folgenden Hinweis und der Download wird blockiert. Eine Bearbeitung in Office Online ist natürlich weiterhin möglich.

Somit haben wir den Zugriff auf SharePoint Online eingeschränkt, wenn der Benutzer den Browser verwendet. Jetzt wollen wir aber auch noch den Zugriff über OneDrive for Business einschränken, sonst kann man über diesen Weg die Dateien einfach herunterladen.

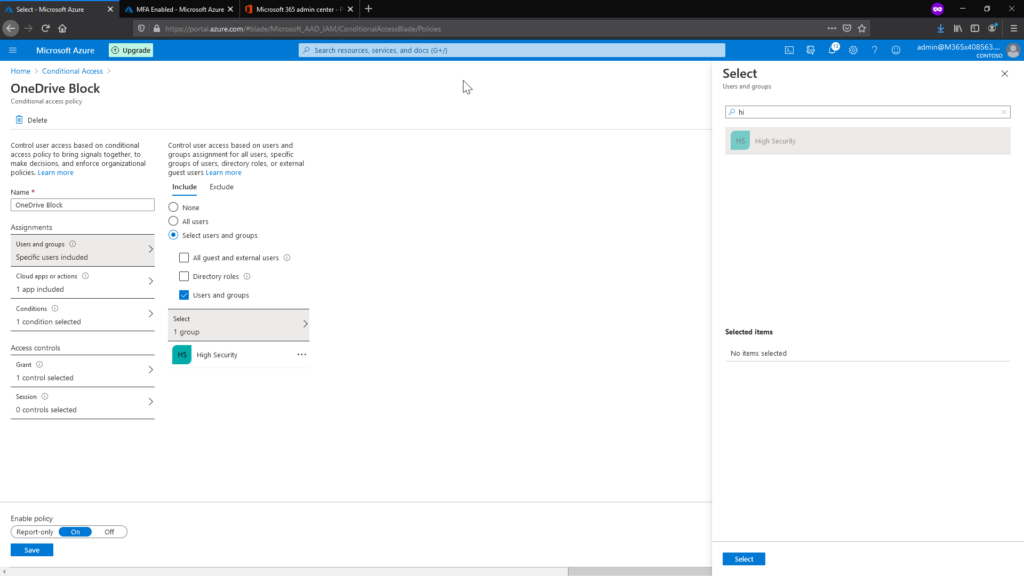

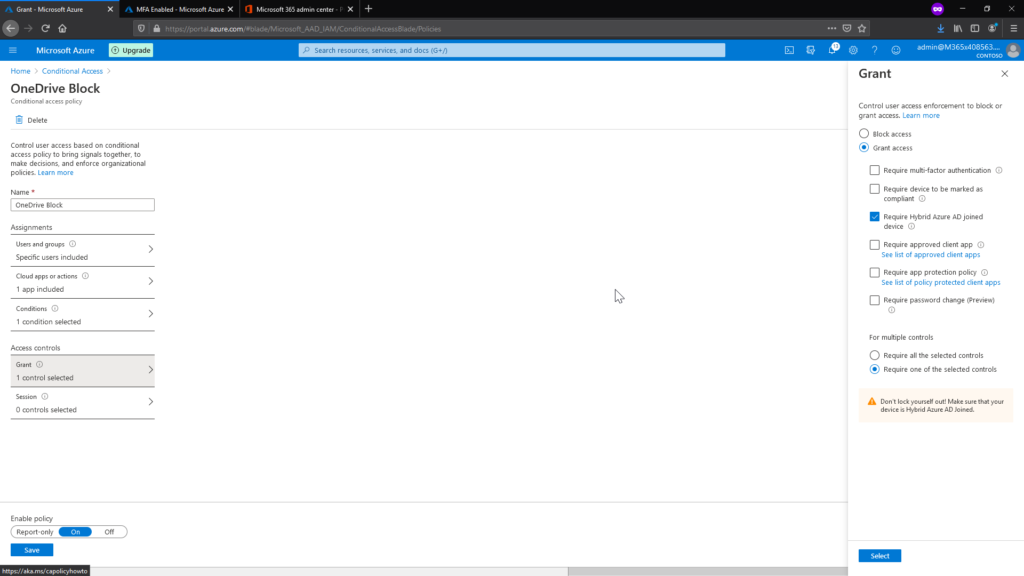

Das Einschränken erfolgt ebenfalls über eine Conditional Access Policy . Legen wir also eine neue Policy an und definieren dort wieder eine entsprechende Gruppe (wie bereits vorher).

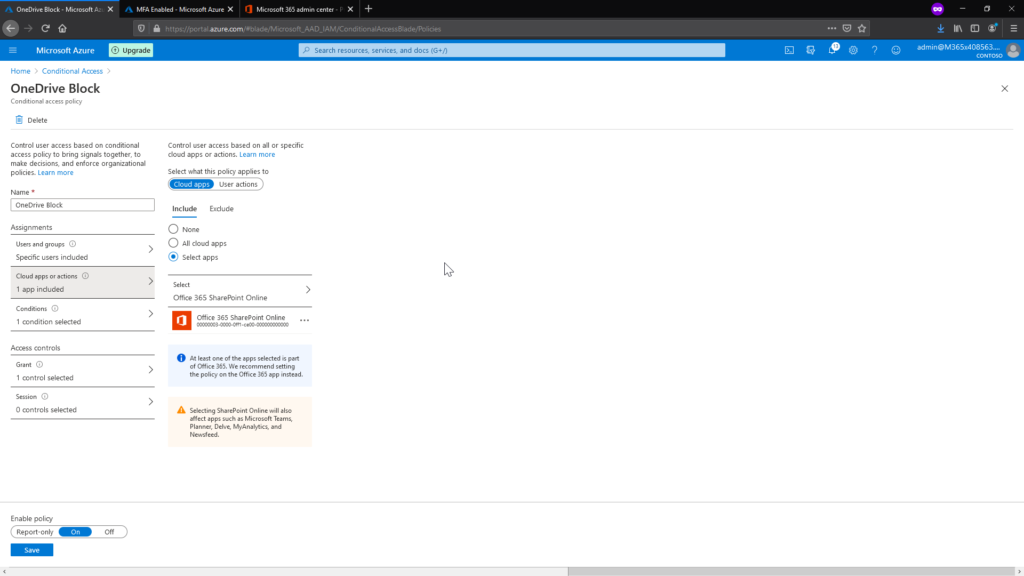

In diesem Fall schränken wir den Geltungsbereich auf die App SharePoint Online ein. Dies beinhaltet auch OneDrive for Business.

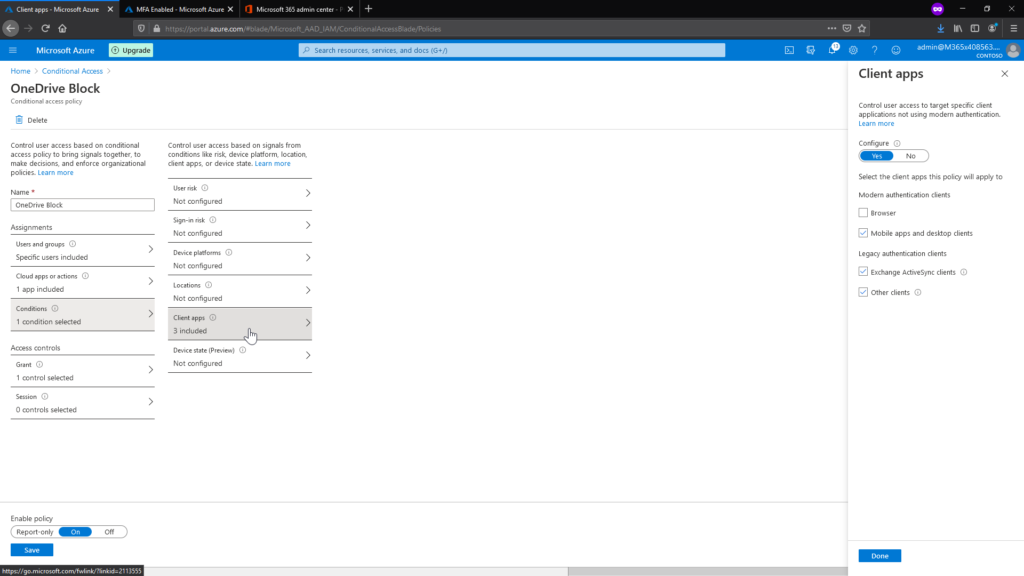

Bei der Policy schließen wir den Zugriff per Browser aus, weil wir diesen ja bereits in einer anderen Policy konfiguriert haben.

Wie auch in der vorherigen Policy, setzten wir voraus, dass das Gerät dem Unternehmen bekannt ist.

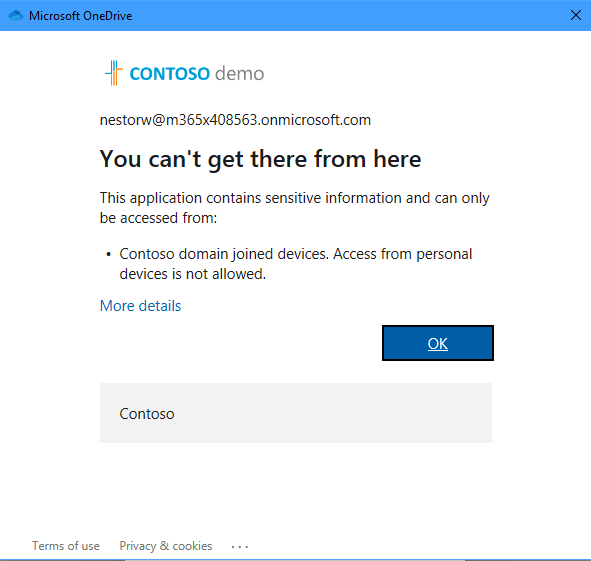

Wenn wir jetzt den Zugriff per OneDrive for Business von einem unbekannten Gerät ausführen, wird der Zugriff verwährt.

Somit haben wir mit Hilfe des Conditional Access den Zugriff auf SharePoint Online einschränken können und konnten die Cloud noch sicherer machen. 🙂

[…] Beispiel diente eine Regel aus einer meiner vorherigen Beiträge. Durch den Export und Import haben wir die Regel kopiert (nicht sinnvoll, aber es funktioniert wie […]

Hey,

wird für diese Regel noch die Lizenz „Cloud App Security“ benötigt? Aktuell ist es so, dass bei der gezeigten Konfiguration zu Beginn die URL: https://FIRMAXY-de.access.mcas.ms/aad_login aufgerufen wird und danach wieder auf die normale Sharepoint/Onedrive URL weitergeleitet wird. Dann wird nichts über den Proxy geleitet und der Download ist normal möglich.

Hallo Jason,

laut MS braucht jeder User eine entsprechende Lizenz. Mehr Informationen findest du hier: https://aka.ms/mcaslicensing

Viele Grüße

Frank