In diesem Beitrag möchte ich euch zeigen, wie ein Hybrid Azure AD join konfiguriert wird.

Aber was verbirgt sich überhaupt hinter diesem etwas sperrigen Begriff? Hier nutze ich die Chance für ein schnelles Bullshit Bingo 🙂

Das Beste aus zwei Welten

Bullshit Bingo

Ein Hybrid Azure AD join ist immer dann eine Option, wenn man Windows Clients (wir sprechen in diesem Artikel immer über mindestens Windows 10 1809 oder höher) noch im lokalen Active Directory benötigt, gerne aber auch schon die neuen Möglichkeiten vom Azure Active Directory nutzen möchte, bzw. in die Cloud migriert. Ein Klassiker im Active Directory Umfeld sind natürlich Gruppenrichtlinien (GPOs). Diese stehen im Azure Active Directory (AAD) so nicht mehr zur Verfügung, sondern wurden dort durch Microsoft Intune ersetzt. Mit Intune kann z.B. auch die Software auf Clients verteilt werden, was ich in einem vorherigen Beitrag bereits beschrieben habe.

Mit einem Hybrid Azure AD join ist also das Client Gerät im lokalen Active Directory vorhanden und auch im Azure Active Directory und zur Verwaltung stehen somit die alte OnPrem Welt und die Cloud gleichzeitig zur Verfügung.

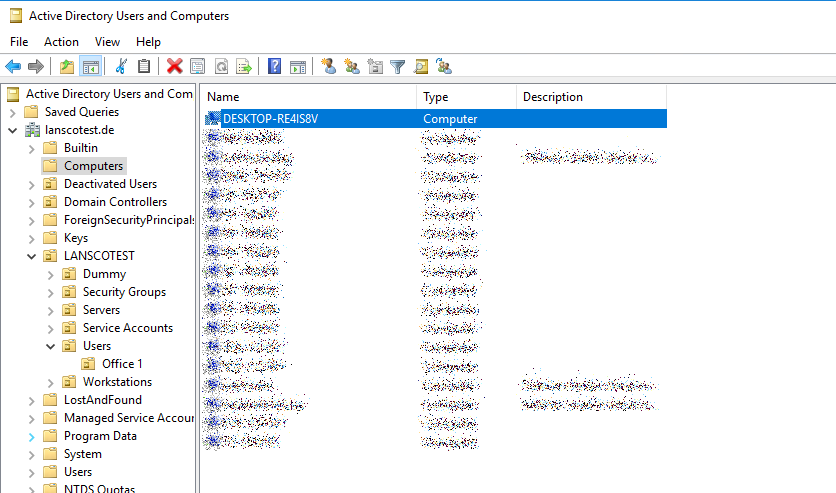

Wir möchten also den unten abgebildeten Windows 10 Client auch im Azure AD zur Verfügung haben.

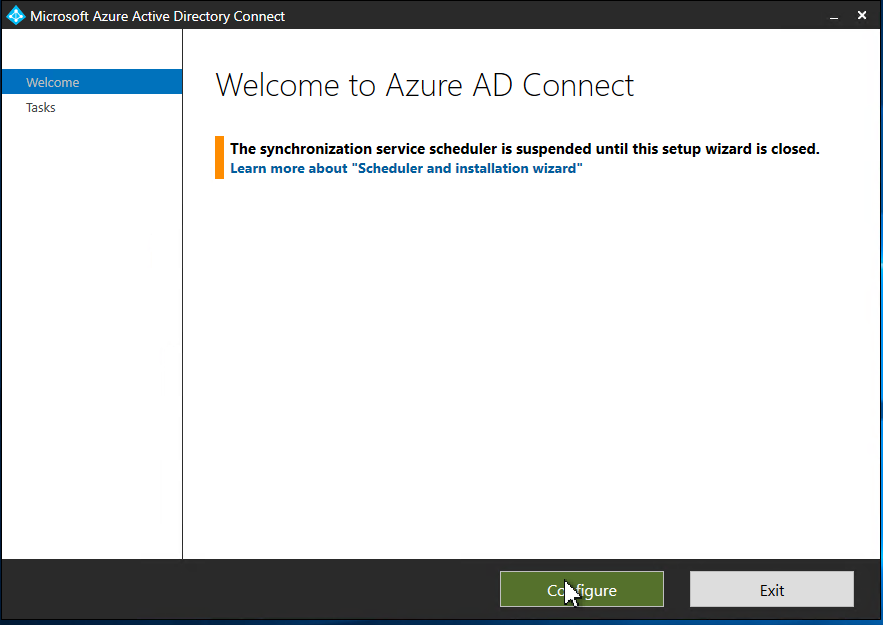

Wenn man bereits AAD Connect am laufen hat, muss nur die Konfiguration angepasst werden. Also Öffnen wir AAD Connect und passen unsere Konfiguration an.

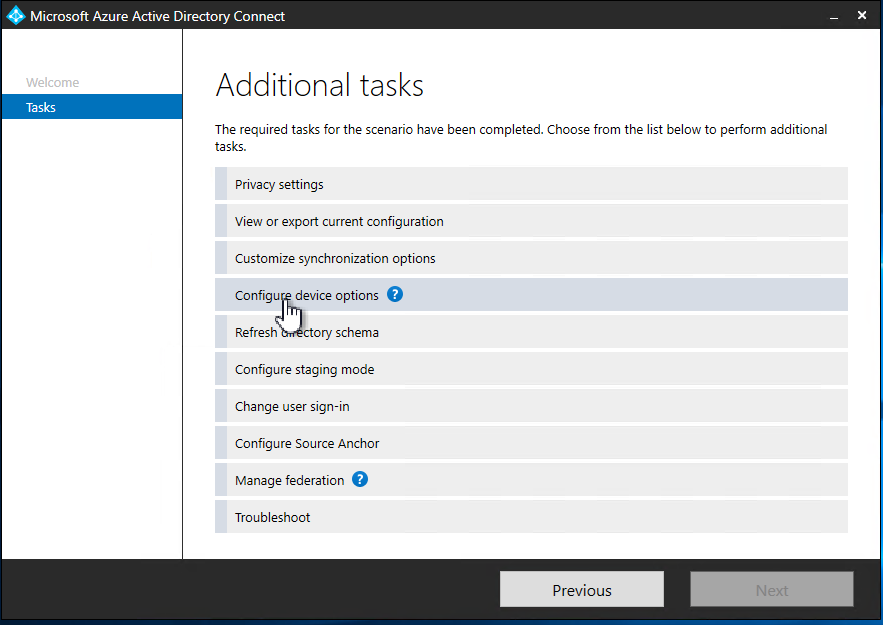

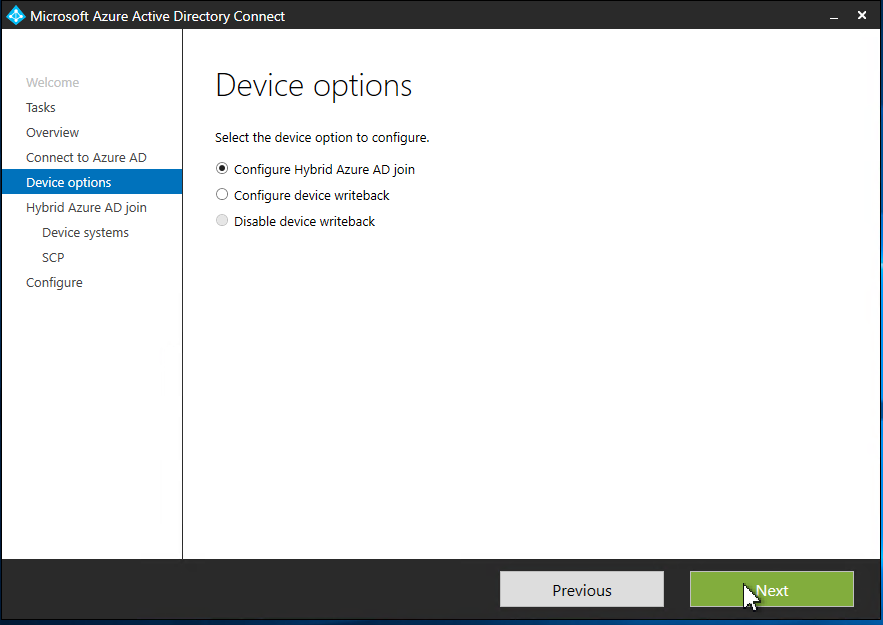

Der Hybrid Azure AD join verbirgt sich hinter dem Punkt Configure device options.

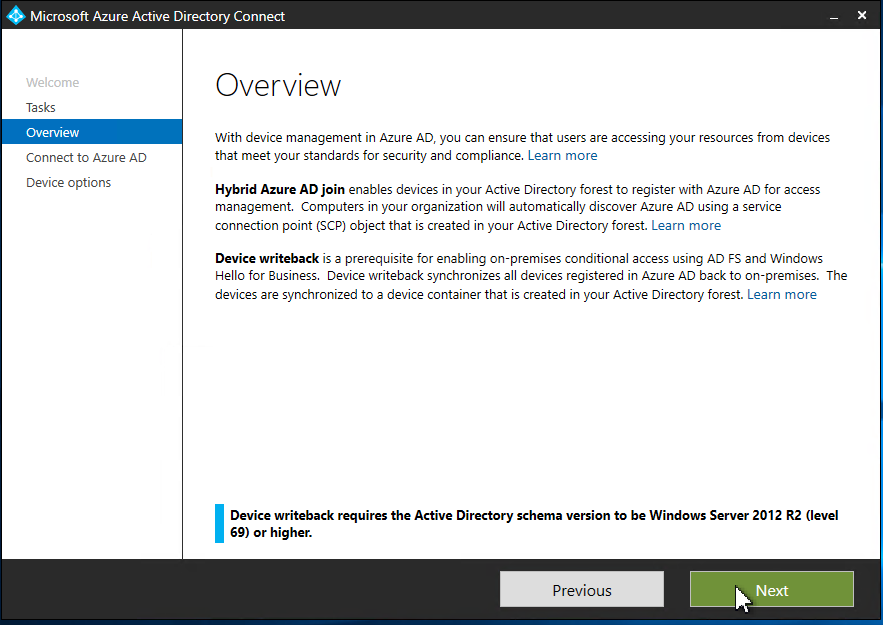

Danach sieht man auch in der Oberfläche, dass wir an der richtigen Stelle sind und bekommen ein paar grundlegende Informationen und Voraussetzungen angezeigt.

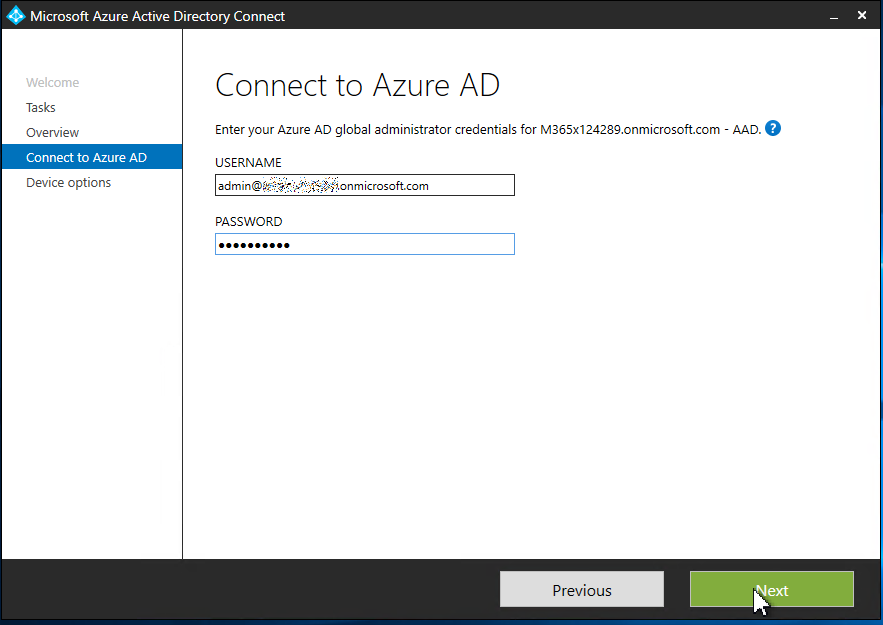

Zuerst müssen wir uns mit einem globalen Administrator an unserem Tenant anmelden.

Und im nächsten Schritt geht es nun wirklich um den Hybrid Azure AD join.

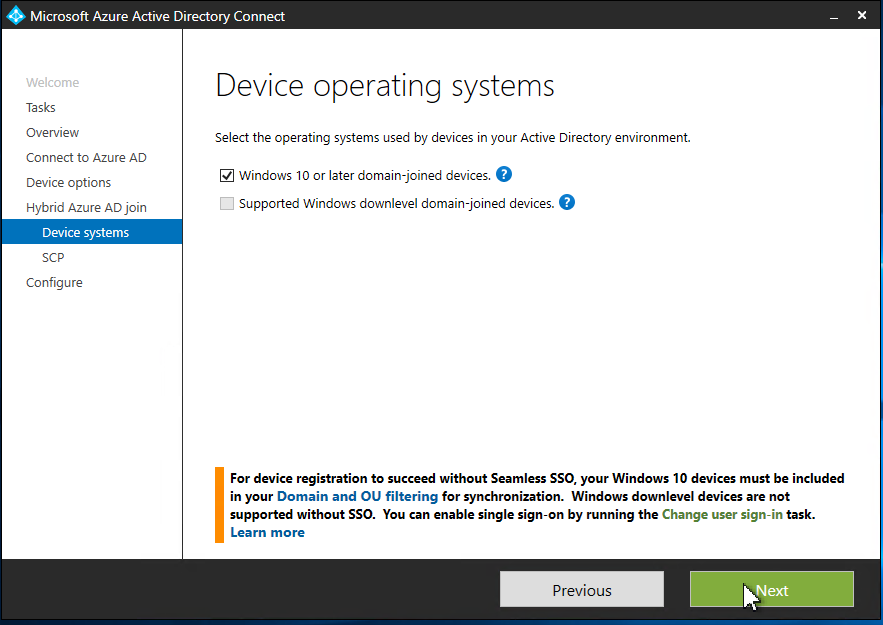

Wie bereits am Anfang des Beitrages erwähnt, sehen wir uns in diesem Artikel nur „neuere“ Windows 10 Clients an. Der unten eingeblendete Hinweis sollte dringend beachtet werden. Insbesondere der Punkt, dass die Clients auch in die Cloud synchronisiert werden und nicht durch irgendwelche Regeln oder Filtern ausgeschlossen sind.

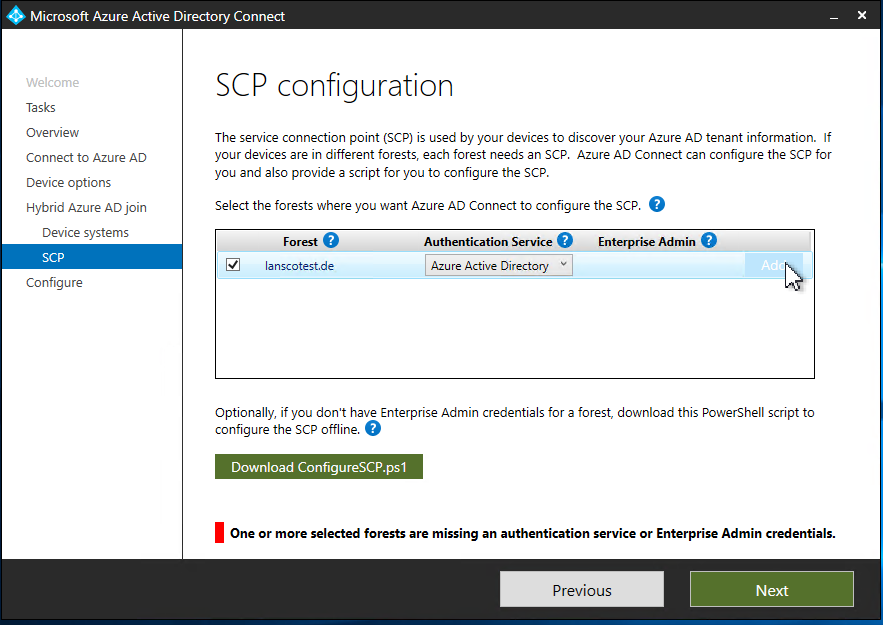

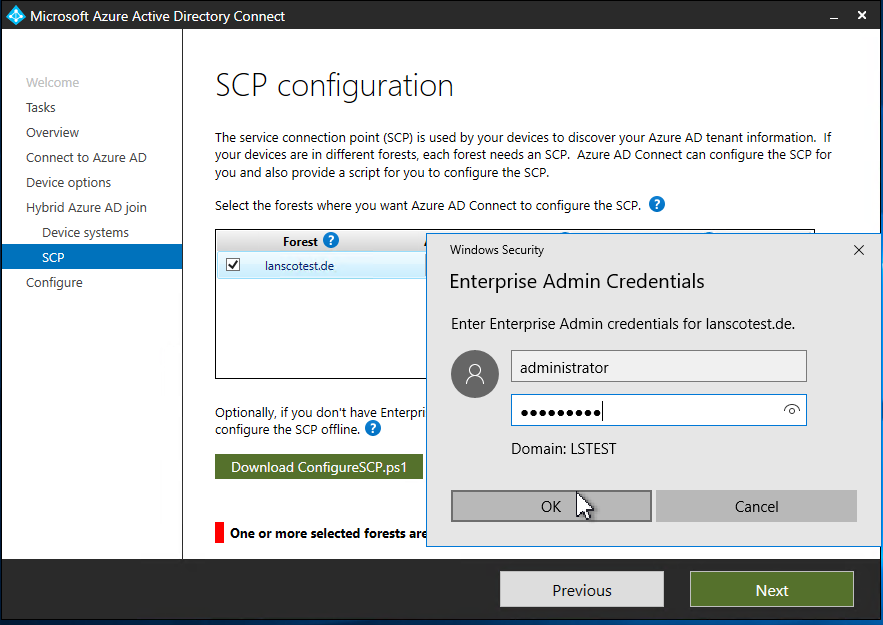

Nun kommen wir zur Konfiguration vom Service Connection Point (SCP) von eurer lokalen Active Directory Domäne. An diesem Punkt benötigt ihr einen Account, der die Enterprise Administrator Rolle im lokalen AD besitzt. Sollte dies nicht der Fall sein, kann auf der Seite unten auch ein Skript heruntergeladen werden, dass später durch einen entsprechenden Benutzer ausgeführt werden muss.

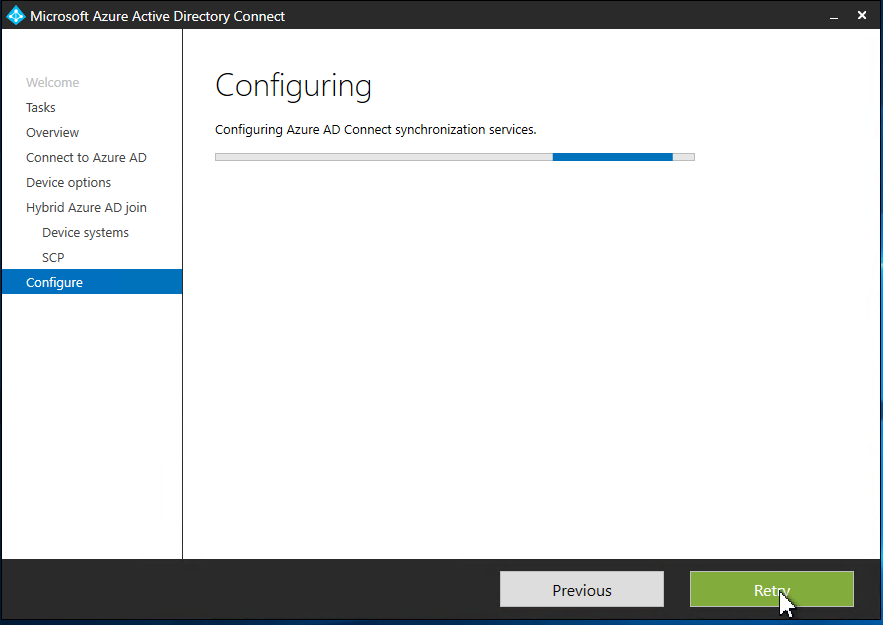

Jetzt haben wir alle Konfigurationen angegeben und können diese nun auch ausrollen.

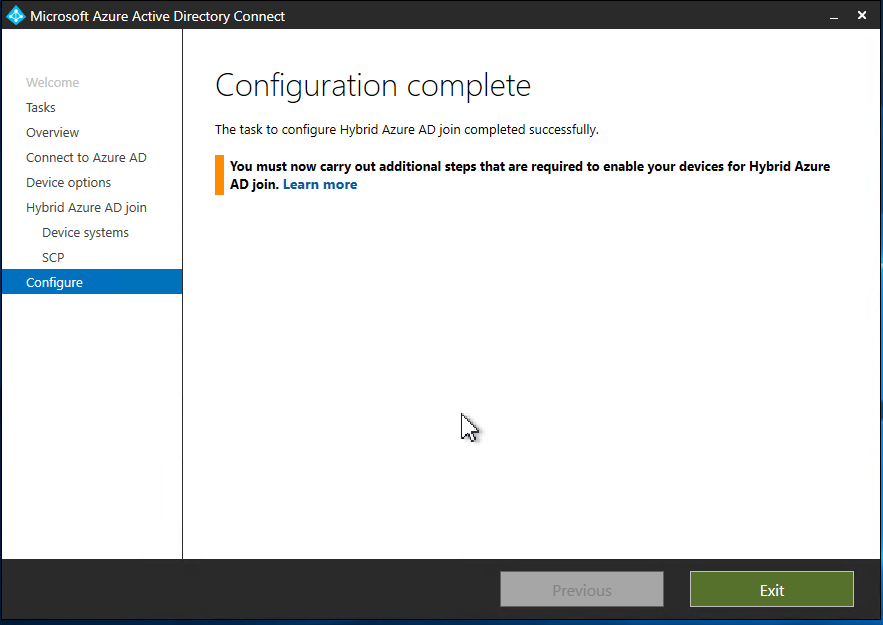

Und schon ist die Konfiguration abgeschlossen.

Jetzt kann unsere Konfiguration natürlich überprüft werden, Dazu haben wir zwei Möglichkeiten, einmal von der Seite des Clients und vom Azure AD.

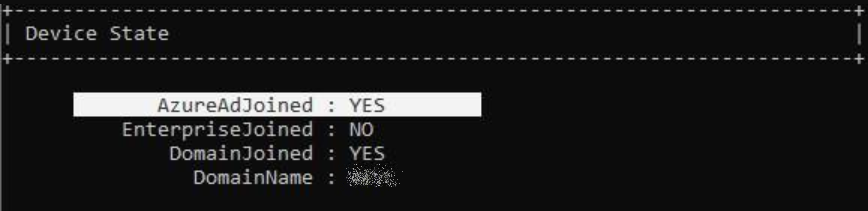

Auf dem Client kann ich den Status mit dem Befehl dsregcmd /status prüfen. Im korrekten Fall sollte hier folgende Ausgabe erscheinen.

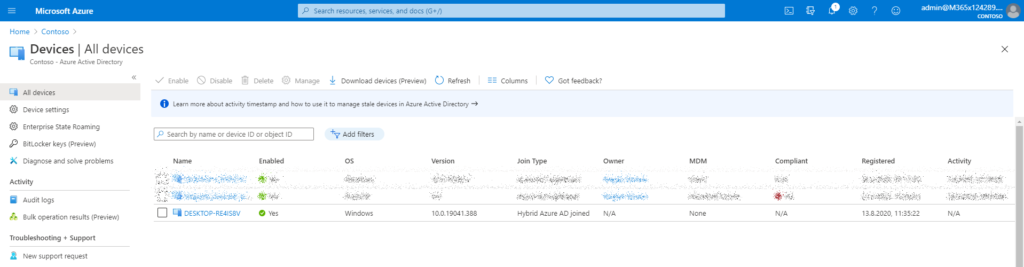

Und natürlich kann ich das Gerät auch im Azure AD finden.

Und nun stehen euch beide Welten zur Verwaltung eurer Clients offen. War doch gar nicht schwierig, oder?

[…] Nachdem wir das Herunterladen von Dateien nur auf „unbekannten“ Geräten blockieren möchten, müssen wir das noch angeben. In diesem Fall unterscheiden wir firmeninterne Geräte anhand der Eigenschaft, ob das Gerät Azure AD Hybrid gejoined ist. Was ein Hybrid Azure AD Join ist, kann in einem anderen Beitrag von mir nachgelesen werden. […]

Danke vielmal für den super Beitrag!