In diesem Beitrag zeige ich euch, wie man Power Automate Verbindungen absichern kann. Zur Absicherung nutzen wir den bedingten Zugriff im Azure Active Directory. Bei Power Automate (auch als Flows bekannt) gibt es ein paar Besonderheiten, die bei der Absicherung berücksichtigt werden müssen.

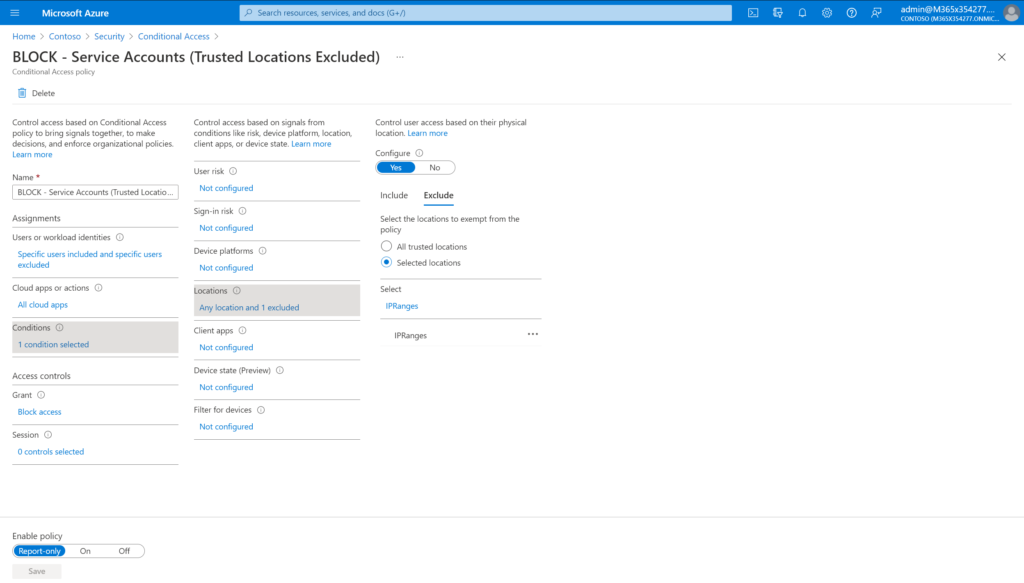

Wenn nur uns bei den Regeln für den bedingten Zugriff an den Best Practices von Daniel Chronlund orientieren, gibt es eine Regel die den Zugriff für Service Account auf IP-Adressen beschränkt. Einen Artikel über die Nutzung der DCToolbox findest du hier. Service Accounts können also nur von definierten IP-Adressräumen auf unseren Microsoft 365 Tenant zugreifen.

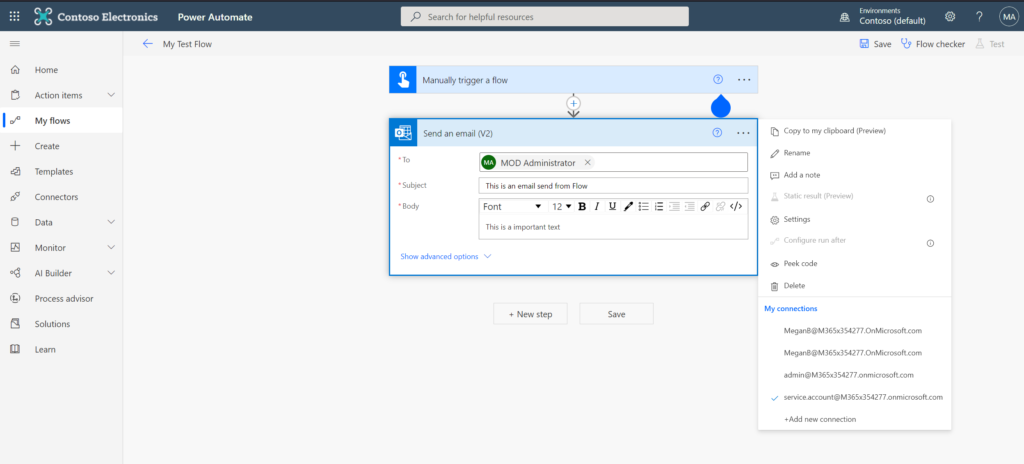

Nehmen wir als Beispiel diesen einfachen Flow, der den Service Account benutzt, um eine E-Mail zu versenden.

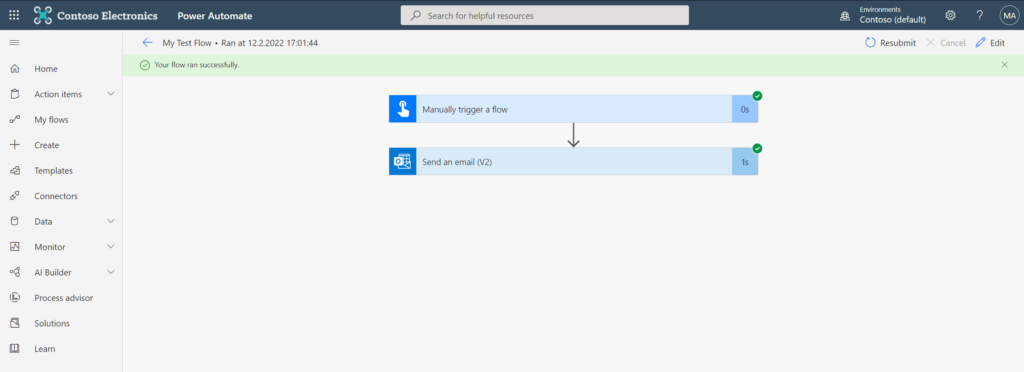

Wenn wir den Flow dann testweise ausführen, sollte die E-Mail erfolgreich versendet worden sein.

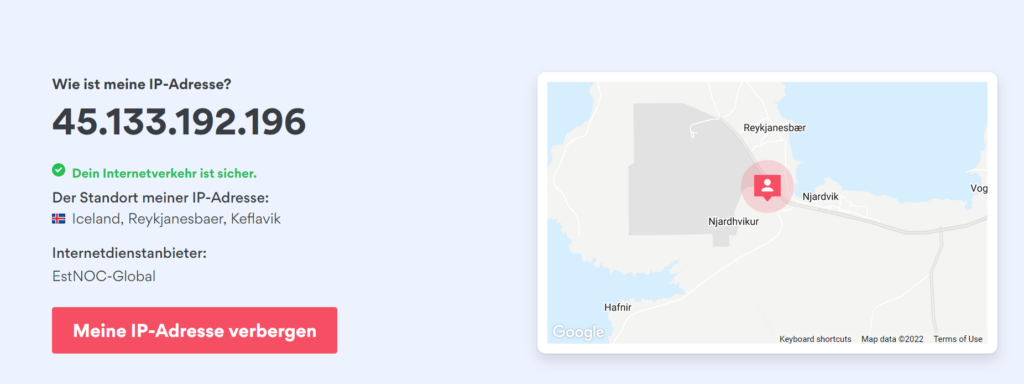

Zum Zeitpunkt wo ich die Verbindung in Flow definiert habe, hatte mein Client die folgende IP-Adresse. Dieser Punkt wird jetzt gleich ganz entscheidend. 🙂

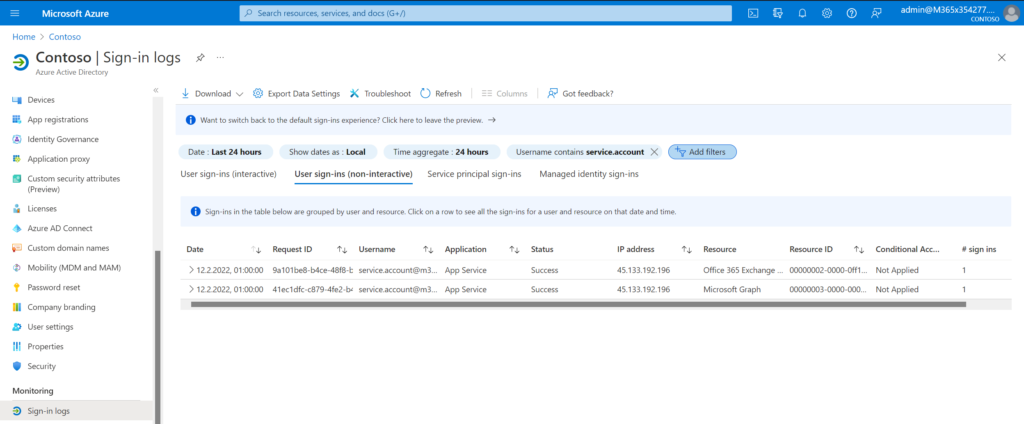

Wenn wir uns die Sign-in Logs im Azure AD ansehen, wird beim Versand der E-Mail diese IP-Adresse des Clients genutzt.

Die von Microsoft dokumentierten IP-Addressräume sind an dieser Stelle also nicht relevant. Es wird immer die IP als Quelle genutzt, mit der die Verbindung in Microsoft Power Automate initial erstellt wurde. Diese IP-Adresse bleibt solange bestehen, bis die Verbindung in Power Automate geändert wird. Mit diesem Wissen können wir nun Power Automate Verbindungen absichern. Wir können nun die bedingte Zugriff Regel für Service Accounts nun anpassen, das der Zugriff nur noch von explizit freigegeben IP-Adressräumen möglich ist.

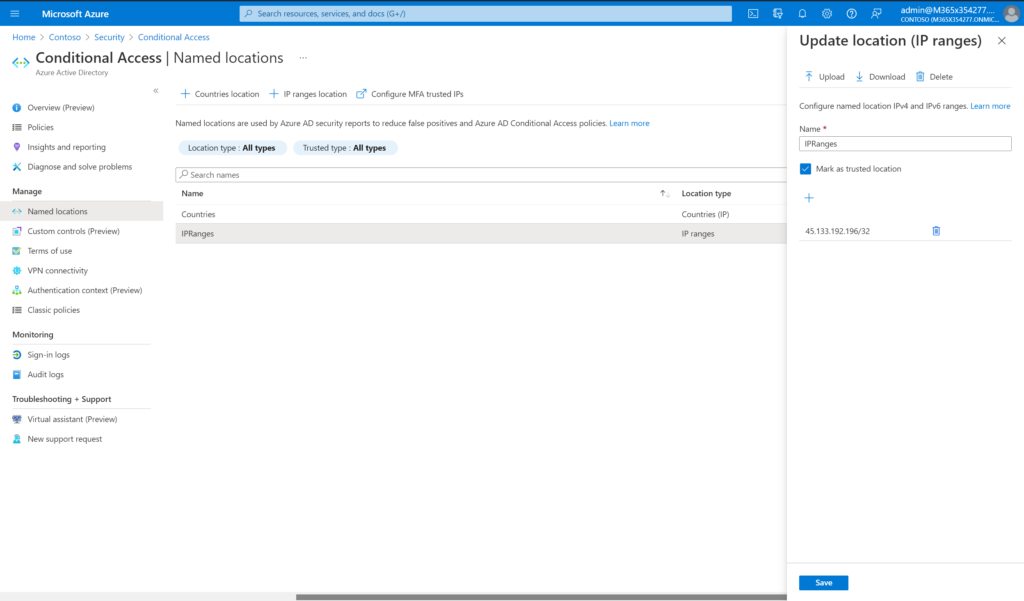

In diesem Beispiel können wir den benannten Standort IPRanges entsprechend anpassen und die IP-Adresse des genutzten Clients hinzufügen.

Die von Microsoft dokumentierten IP-Adressräume für Power Automate sind also nur die halbe Wahrheit. Nutzen wir z.B. den Outlook-Connector in einem Flow, ist nur die IP-Adresse des Clients relevant.