In diesem Beitrag möchte ich euch die Konfiguration und Funktionsweise vom Azure AD Privileged Identity Management (PIM) vorstellen. Mehr Informationen findet man auch bei Microsoft.

Beim Azure AD PIM handelt es sich um eine Absicherung von Zugriffen auf sensible bzw. sichere Informationen oder Ressourcen in Azure oder Microsoft 365. Jedes Unternehmen hat eine gewisse Anzahl von Administratoren, die für spezielle Applikationen verantwortlich sind und somit auch über Vollzugriff auf diese verfügen. Aber benötigt wirklich jeder Administrator immer diese Berechtigung? Normalerweise werden die Berechtigungen nur genutzt, wenn es neue Anforderungen gibt oder Probleme analysiert werden müssen. Einen Großteil der Zeit sind die Berechtigungen also nicht notwendig und stellen eher ein Sicherheitsrisiko dar, wenn z.B. der Account des Administrators gehackt wird. Deshalb kann man mit dem Azure AD Privileged Identity Management entsprechende privilegierte Zugriffe Just-In-Time anfordern und diese ggf. auch erst nach einer Genehmigung erteilen. In diesem Beitrag schauen wir uns diese Funktion anhand eines Microsoft Exchange Online Administrators an. Dieser benötigt nicht 24×7 administrativen Zugriff auf den Exchange Online, sondern nur, wenn er auch wirklich eine Änderung vornehmen möchte.

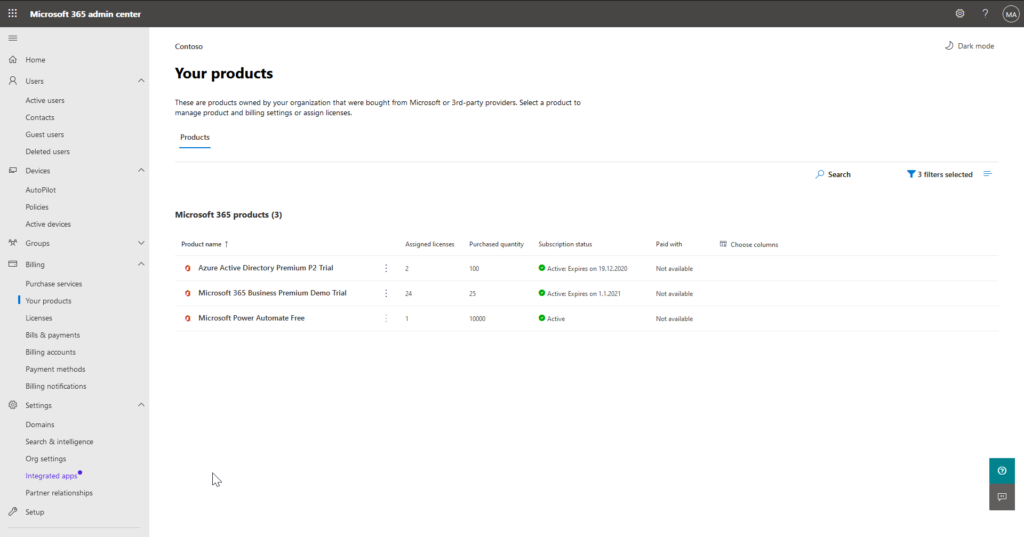

Für das Azure AD PIM wird eine Azure AD Premium P2 Lizenz benötigt. Mehr Informationen findet ihr dazu bei Microsoft.

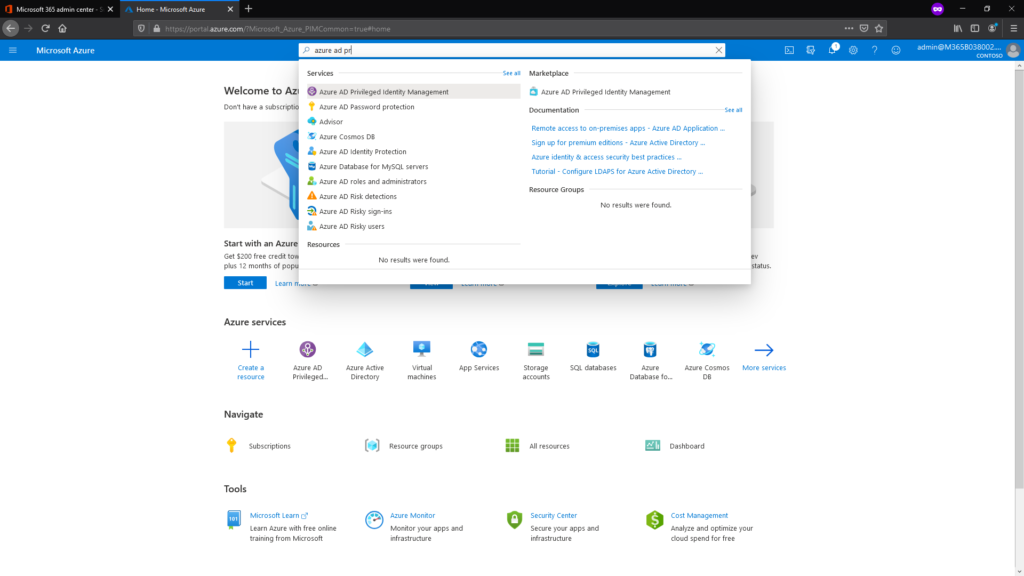

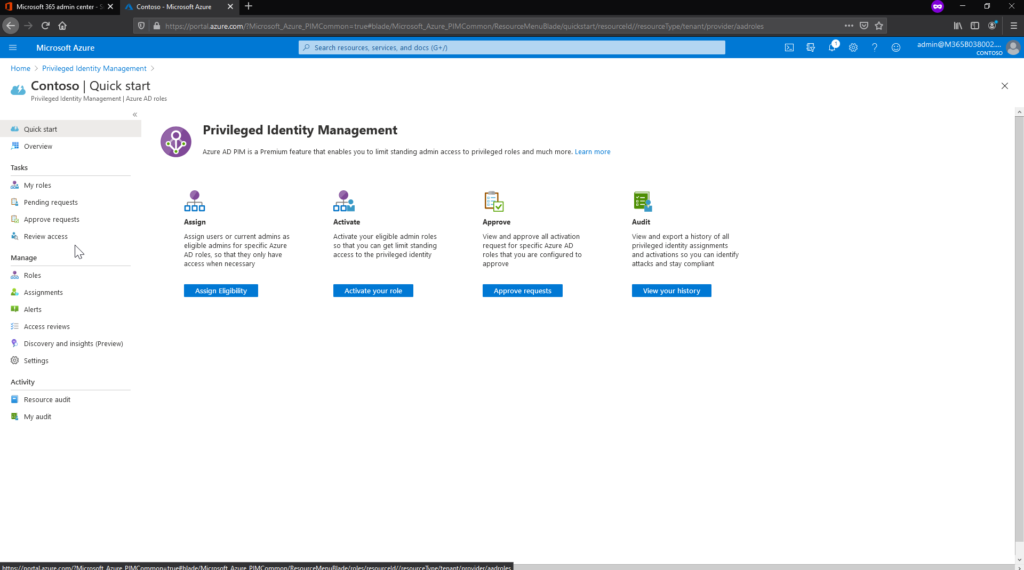

Im Microsoft Azure Portal (https://portal.azure.com) findet man den Punkt Azure AD Privileged Identity Management.

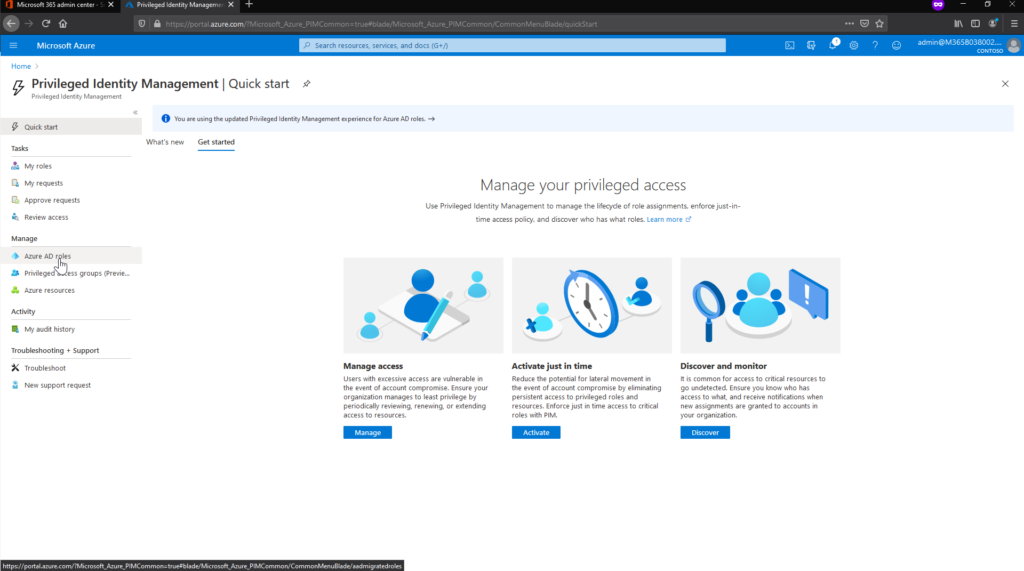

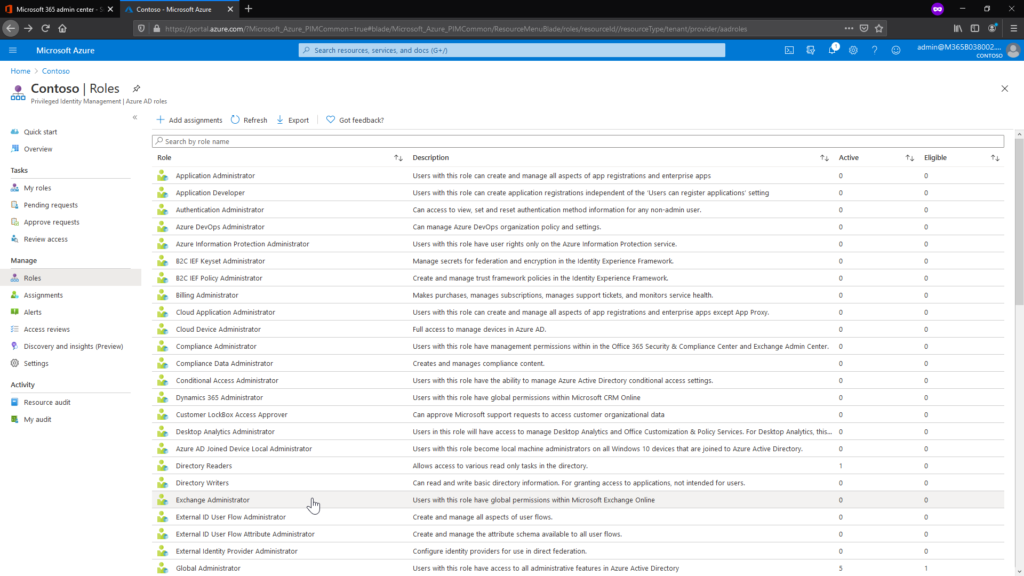

Von der Startseite aus können wir uns alle verfügbaren Azure AD Rollen anzeigen lassen und diese entsprechend konfigurieren. Zuerst müssen wir aber unsere Rolle für den Exchange Online Administrator konfigurieren. Das geschieht unter dem Punkt Manage -> Roles.

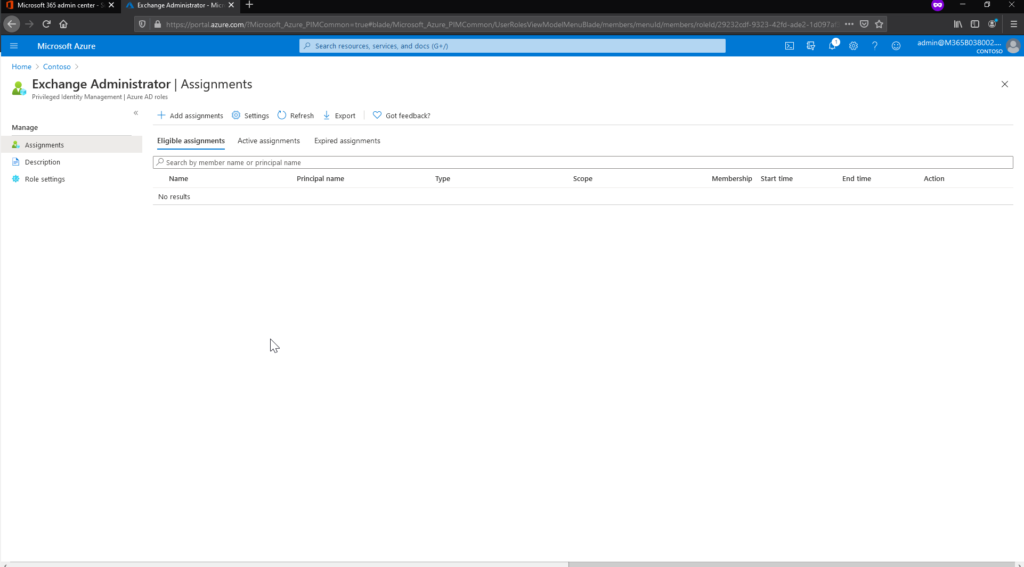

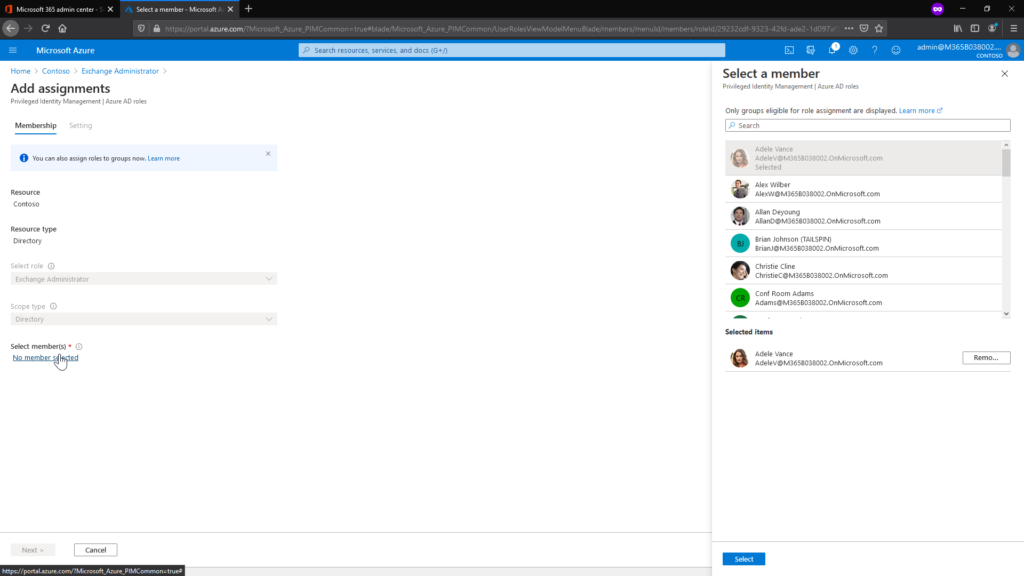

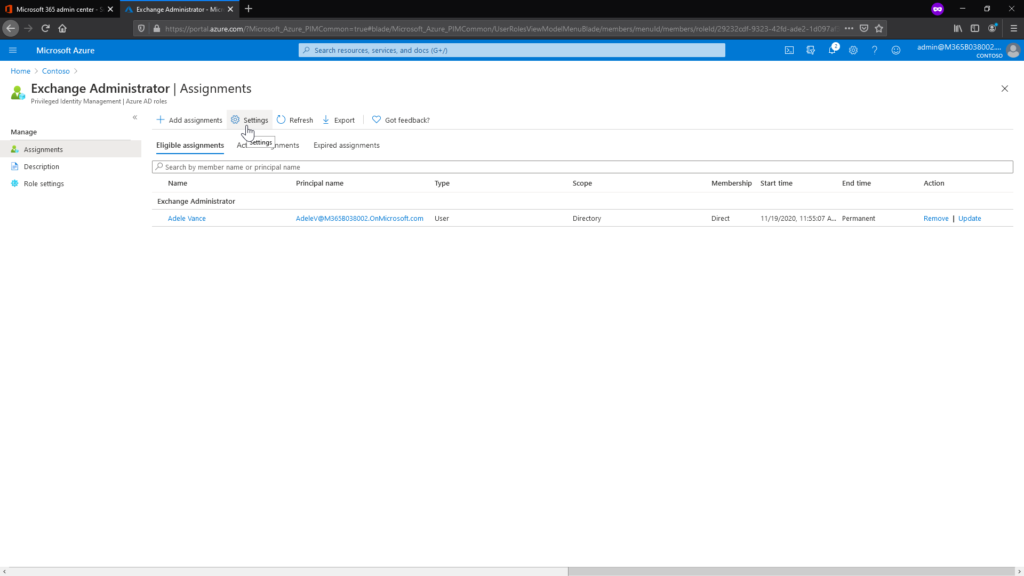

Zuallererst müssen wir festlegen, welche Benutzer überhaupt diese Berechtigung anfordern dürfen.

In unserem Beispiel möchten wir die Benutzerin Adele Vance ermöglichen, die Exchange Administrator Rolle anzufordern (es können für die Zuweisung natürlich auch Gruppen genutzt werden).

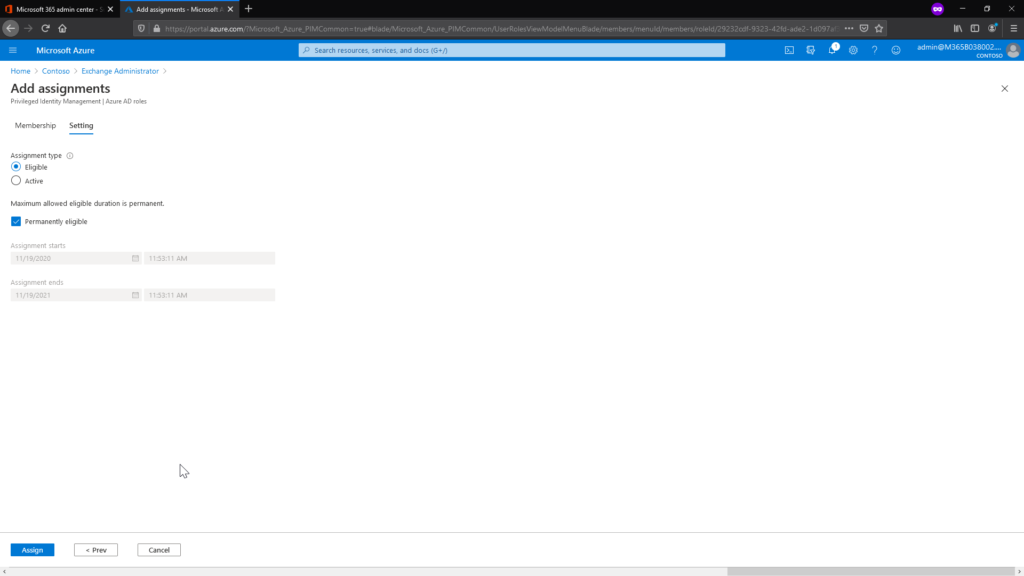

In unserem Beispiel möchten wir die Azure AD Rolle so konfigurieren, dass die Rolle angefordert werden muss und dies immer möglich ist. Alternativ könnte man auch den Zeitraum einschränken, wann eine Anforderung möglich ist.

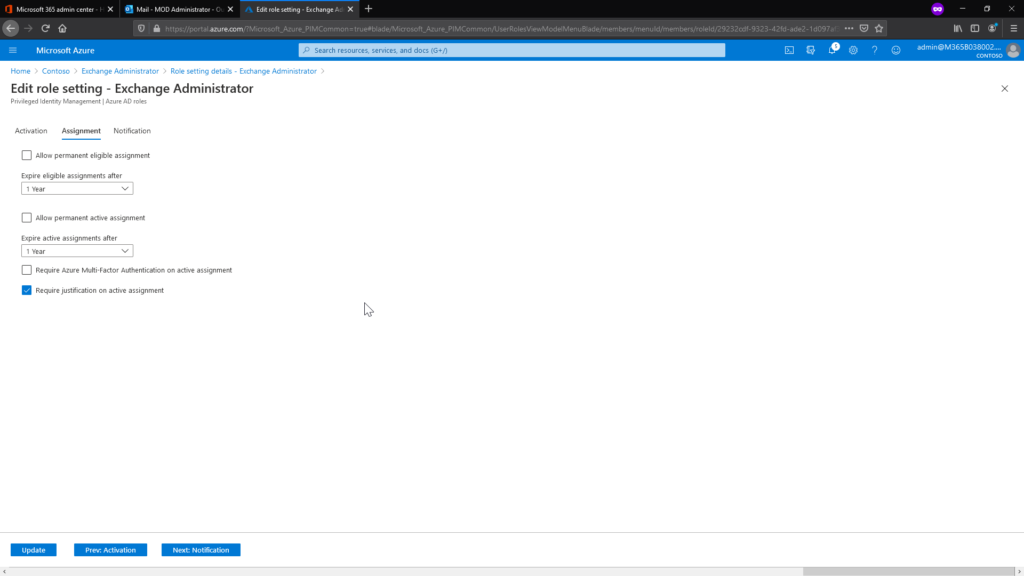

Im nächsten Schritt können wir nun die Zuweisung noch konfigurieren. Das geschieht über die Settings.

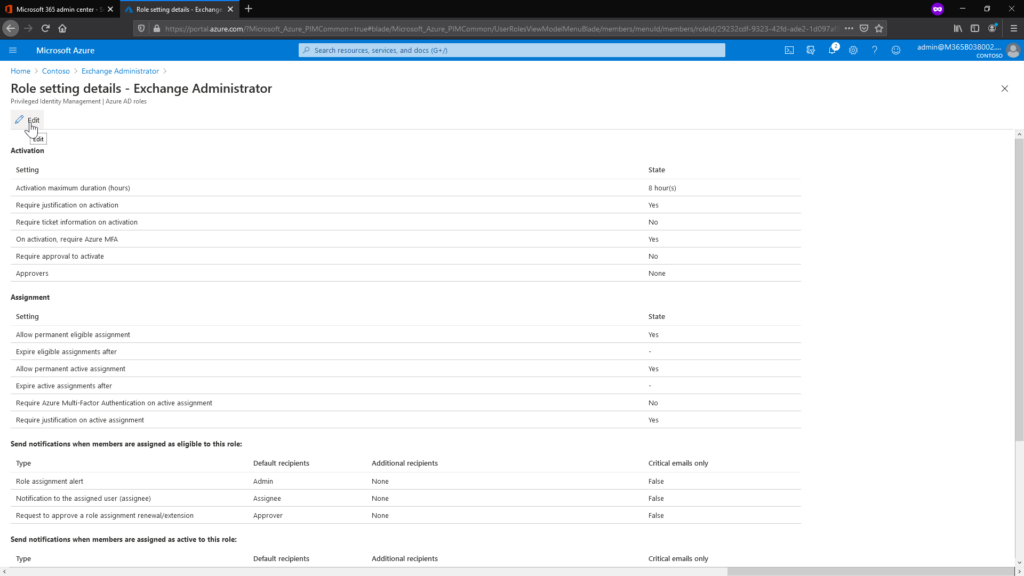

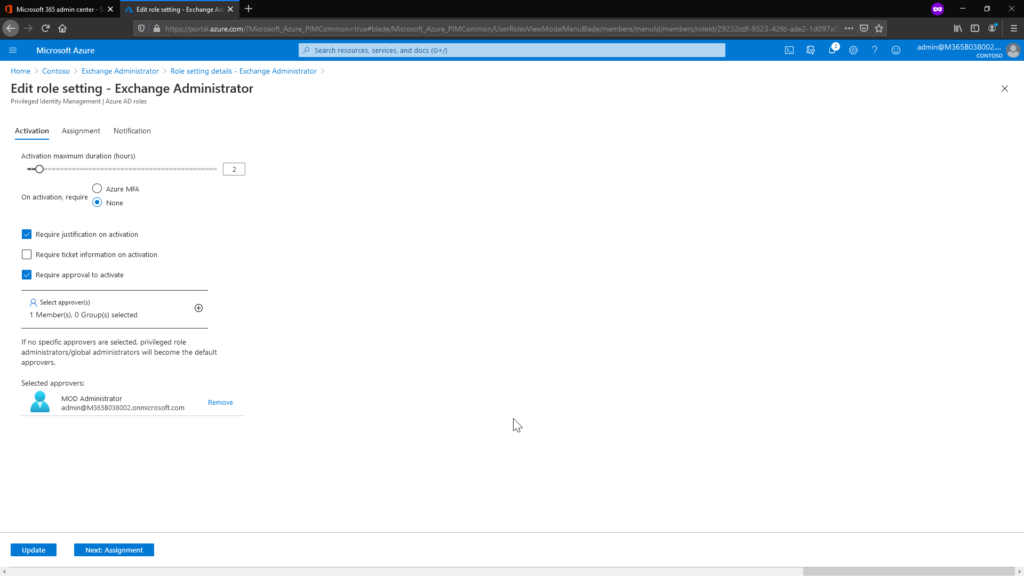

In den Eigenschaften können wir zuerst die Dauer festlegen, wie lange die Zuweisung maximal gültig ist. In unserem Beispiel setzten wir die Dauer auf 2 Stunden fest.

Im nächsten Punkt kann festgelegt werden, ob für die Aktivierung der Rolle Multi-Faktor-Authentifizierung (MFA) zwingend notwendig ist. Für unser Beispiel lassen wir MFA aber aus.

Danach legen wir noch fest, dass eine kurze Begründung für die Anforderung notwendig ist und die Aktivierung auch explizit freigegeben werden muss. In unserem Beispiel lassen wir nur den MOD Administrator zu, der eine Aktivierung genehmigen kann. Auf die Angabe einer Ticketnummer verzichten wir in unserem Beispiel.

In den Eigenschaften der Zuweisungen legen wir fest, dass keine permanente Aktivierung der Rolle möglich ist.

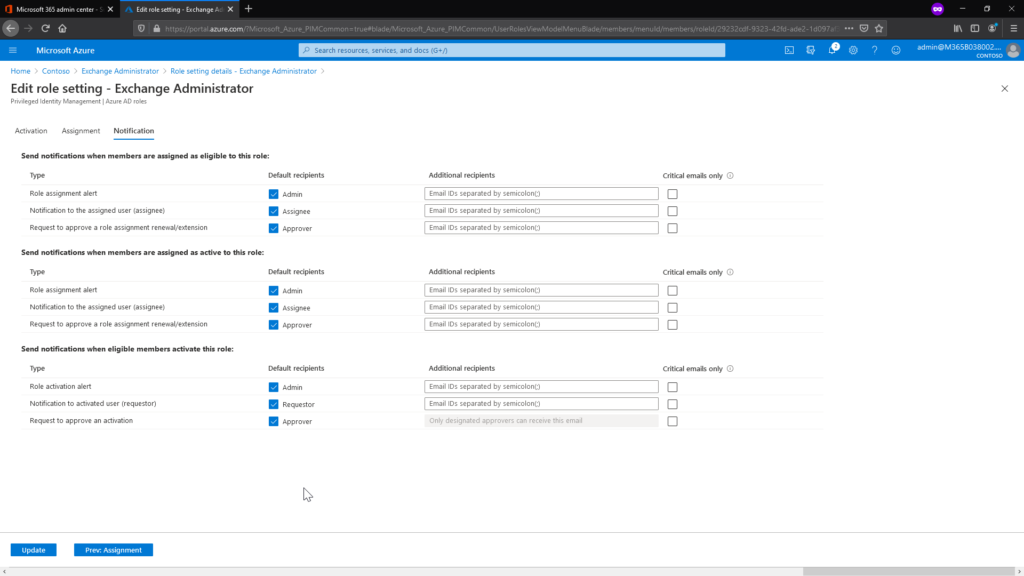

Weiterhin können noch Benachrichtigungen festgelegt werden, wer wann eine zusätzliche Email bekommen soll (Wenn z.B. jemand eine Aktivierung genehmigt hat). In unserem kleinen Beispiel ist dies aber nicht notwendig.

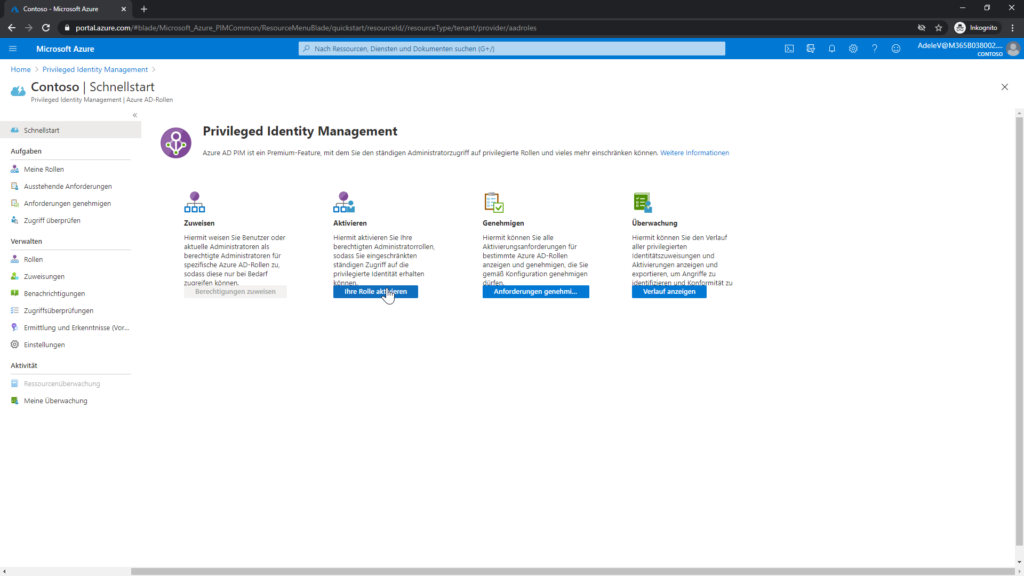

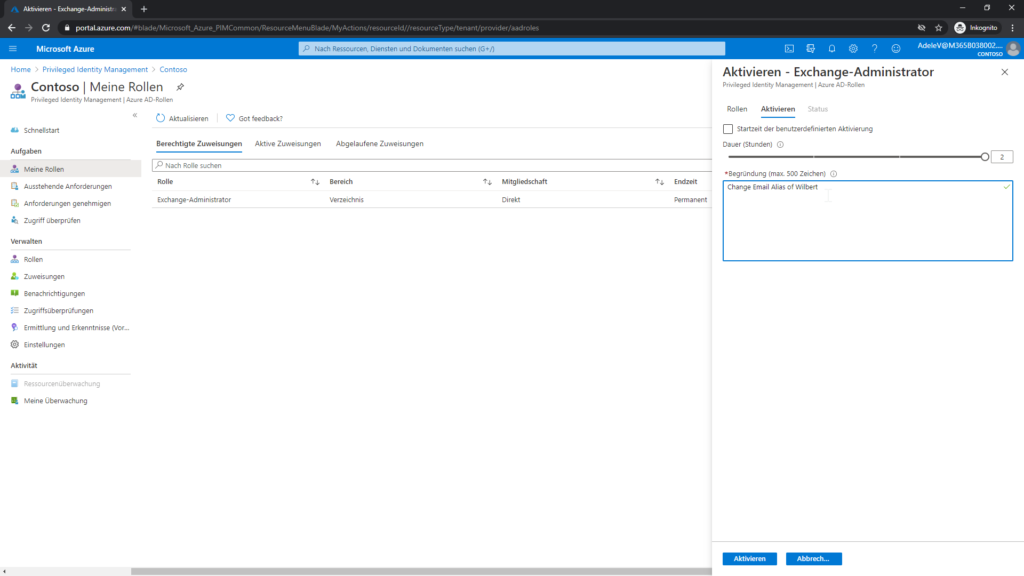

Wenn nun die Benutzerin Adele Vance das Azure AD Privileged Identity Management öffnet, kann eine Rolle aktiviert werden.

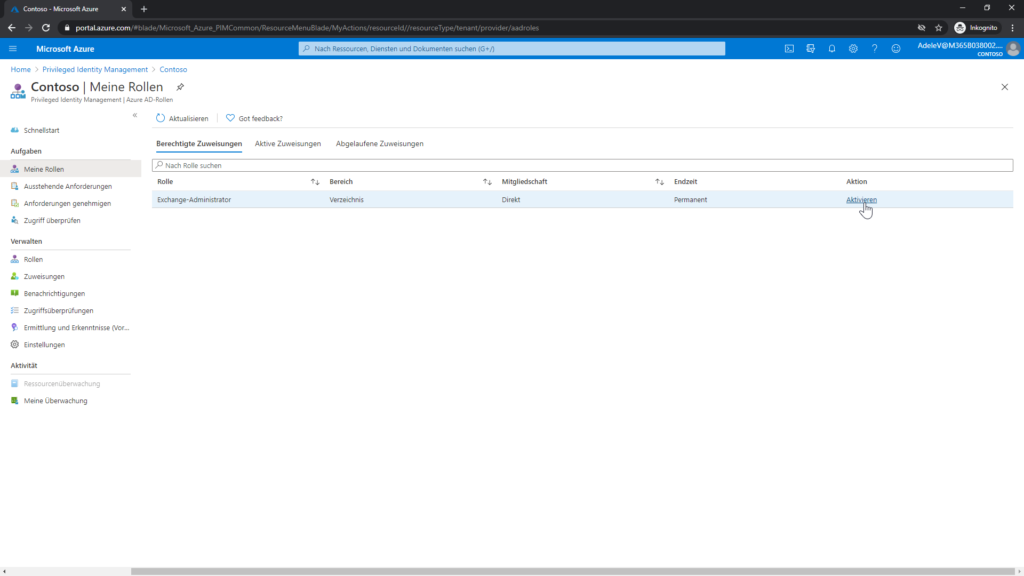

Nun sieht man die Rollen, auf die der Benutzer berechtigt ist. In diesem Fall ist es nur die Exchange Administrator Rolle, die wir gerade konfiguriert haben.

Nun aktivieren wir die Exchange Administrator Zuweisung. Dort können wir eine Startzeit der Aktivierung angeben, wenn wir wissen, wann wir die Berechtigung genau benötigen. In unserem Beispiel möchten wir die Berechtigung sofort erhalten. Wir können auch die Dauer in Stunden festlegen, wie lange diese Aktivierung gültig sein soll. Die maximale Dauer haben wir bereits vorher konfiguriert. Und weiterhin muss noch eine Begründung angegeben werden, warum wir diese Berechtigung benötigen.

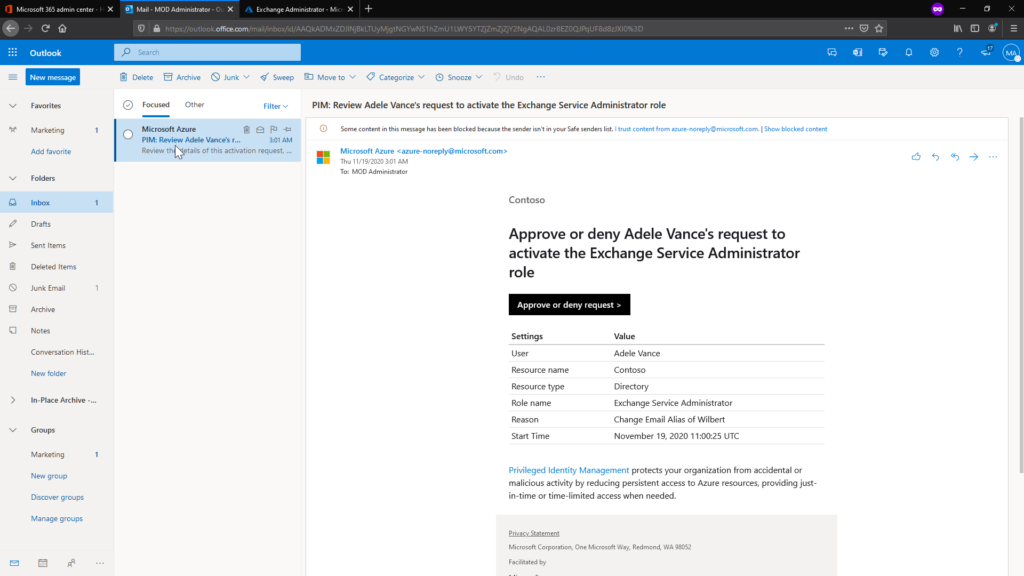

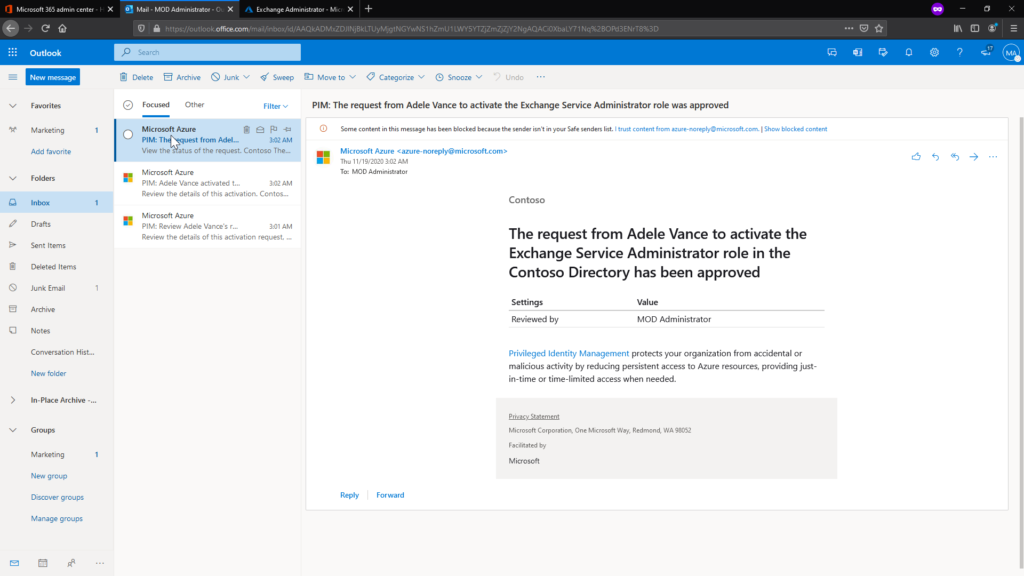

Nachdem wir eine Genehmigung für diese Rolle konfiguriert haben, bekommt unser Genehmiger eine entsprechende Email, dass eine Aktivierung genehmigt werden muss.

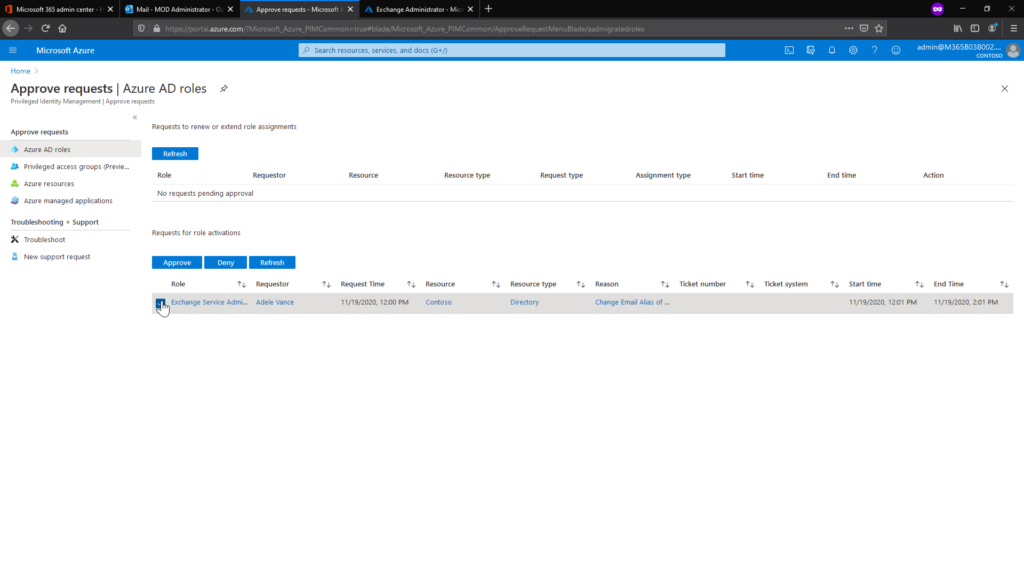

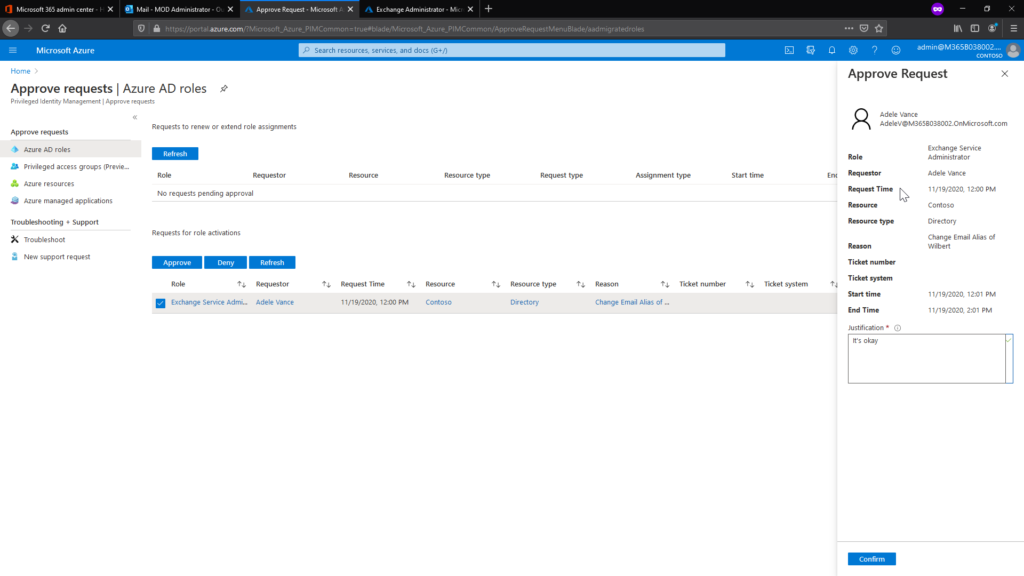

Nun kann der Genehmiger die Anfrage genehmigen oder ablehnen.

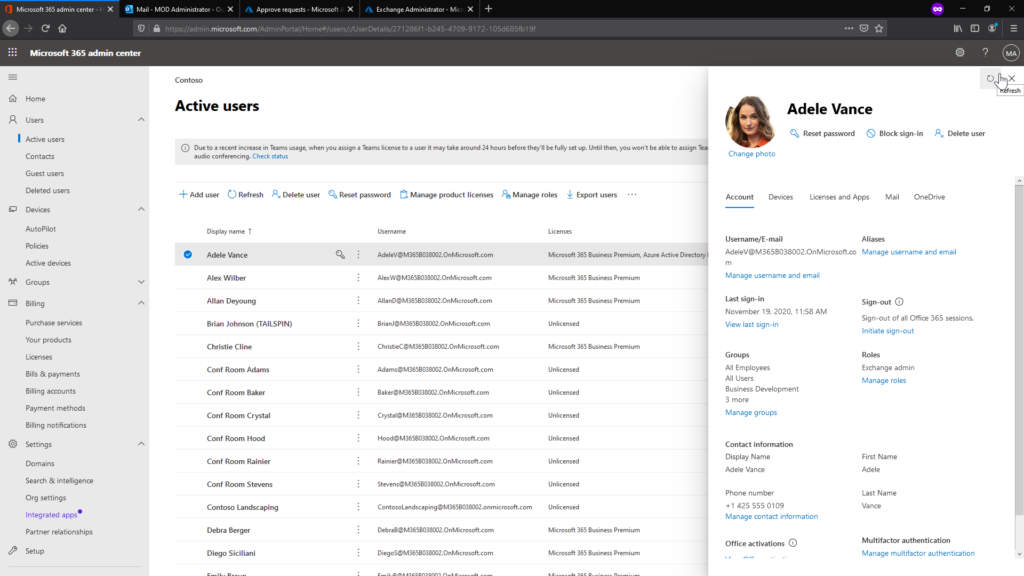

Die aktive Rollenzuweisung ist natürlich auch im Microsoft 365 Admin Center zu sehen.

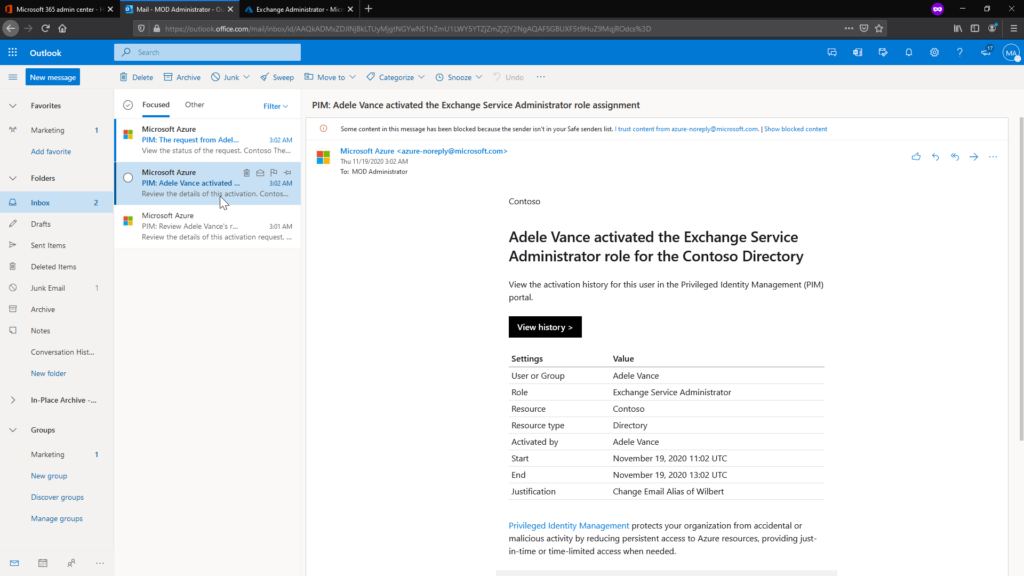

Und natürlich erhält man auch noch entsprechende Emails, dass die Anfrage genehmigt wurde und die Rollenzuweisung nun aktiv ist.

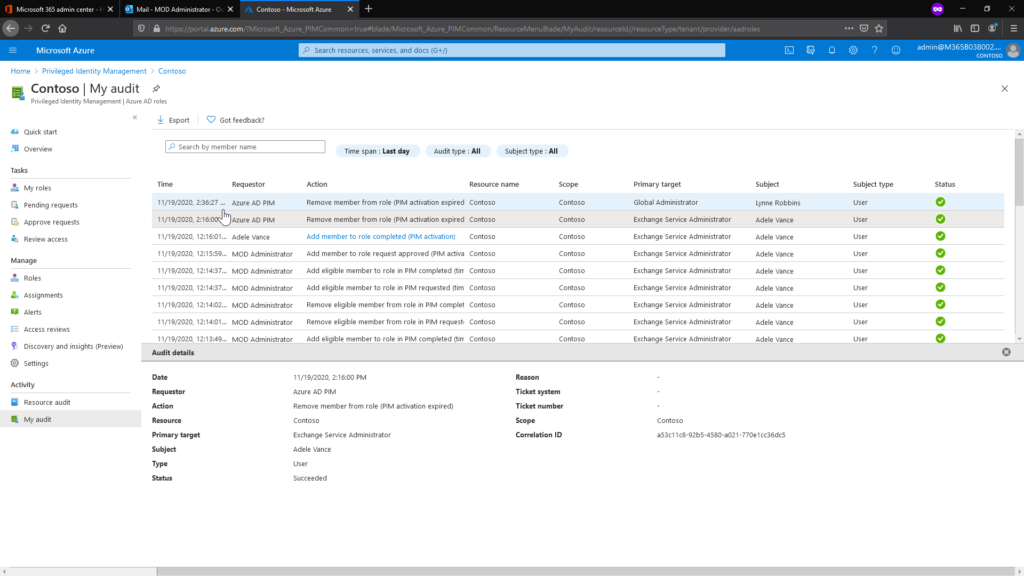

Und der ganze Ablauf wird auditiert, was auch ein großer Vorteil ist. Somit kann nachvollzogen werden, welcher Benutzer wann welche Rollen nutzen konnte und auch warum.

Durch das Azure AD Privileged Identity Management wird die Verwaltung von Benutzerberechtigungen wesentlich transparenter und sicherer.

Ich finde das Konzept jedenfalls super und kann es nur empfehlen. 🙂