In diesem Artikel möchte ich euch zeigen, wie man Azure MFA und Hardwaretoken zusammen nutzen kann.

Zuerst ein paar kleine Hinweise: Für die praktische Umsetzung wird ein Azure Active Directory Plan 1 oder 2 benötigt. Nachdem MFA und der bedingte Zugriff erst im Zusammenspiel ihre ganzen Vorteile ausspielen, sollte das nicht das Problem sein. Weiterhin muss es sich um einen OATH TOTP (Time-based One-time Password) Token handeln. Nur diese werden unterstützt. In meinem Beitrag nutze ich einen Feitian c200.

MFA (Multi-Faktor-Authentifizierung) ist eine super Möglichkeit um einen sicheren Zugriff auf Ressourcen zu ermöglichen. Deshalb ist zumindest die MFA Registrierung in den Sicherheitsstandards in jedem neuen Azure Active Directory standardmäßig aktiv. Durch MFA können eine Vielzahl von Cyberangriffen abgewehrt werden, weil das Password alleine keinen Zugriff ermöglicht. Deshalb auch an dieser Stelle noch einmal der Appell: „Nutzt MFA!“

Azure MFA kann sehr einfach über die Microsoft Authenticator App bereitgestellt werden, was eine sehr einfache Nutzung ermöglicht. Allerdings wird dazu ein Smartphone benötigt. Und das ist der Punkt, der es dann doch nicht ganz so einfach macht. Nicht jeder Mitarbeiter hat ein Firmenhandy und das private Handy möchte auch nicht jeder Mitarbeiter für berufliche Zwecke nutzen. Und jetzt kommen die Hardwaretokens ins Spiel. Man muss also nicht jedem Mitarbeiter zwingend ein Firmenhandy zur Verfügung stellen, sondern es reicht ein Hardwaretoken.

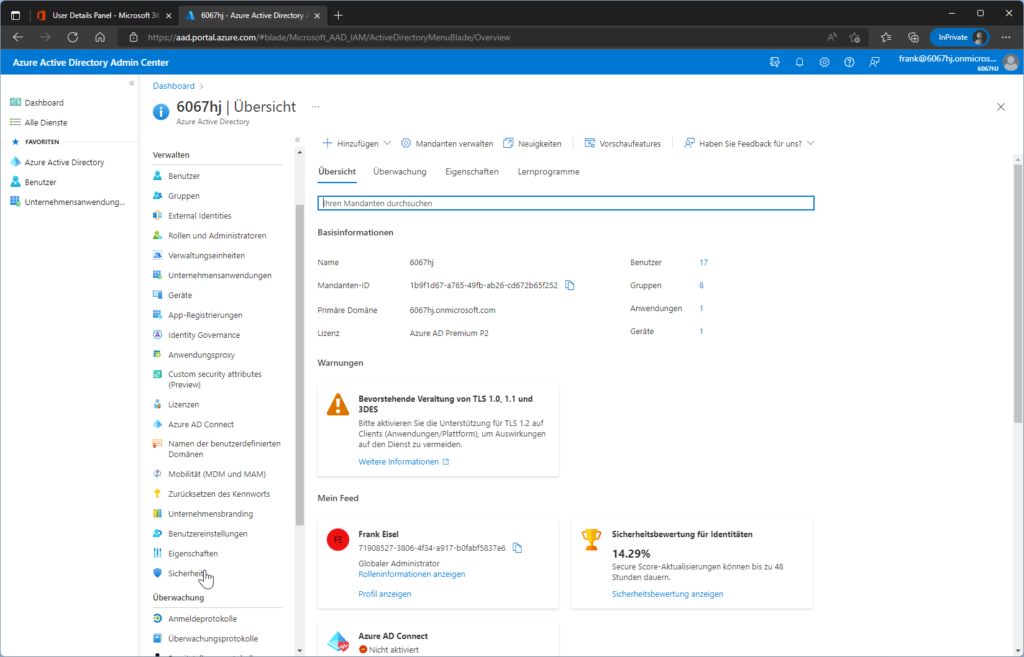

Nun zeige ich euch wie Azure MFA und Hardwaretoken konfiguriert werden. Dazu öffnen wir im Azure Active Directory Admin Center den Bereich Sicherheit.

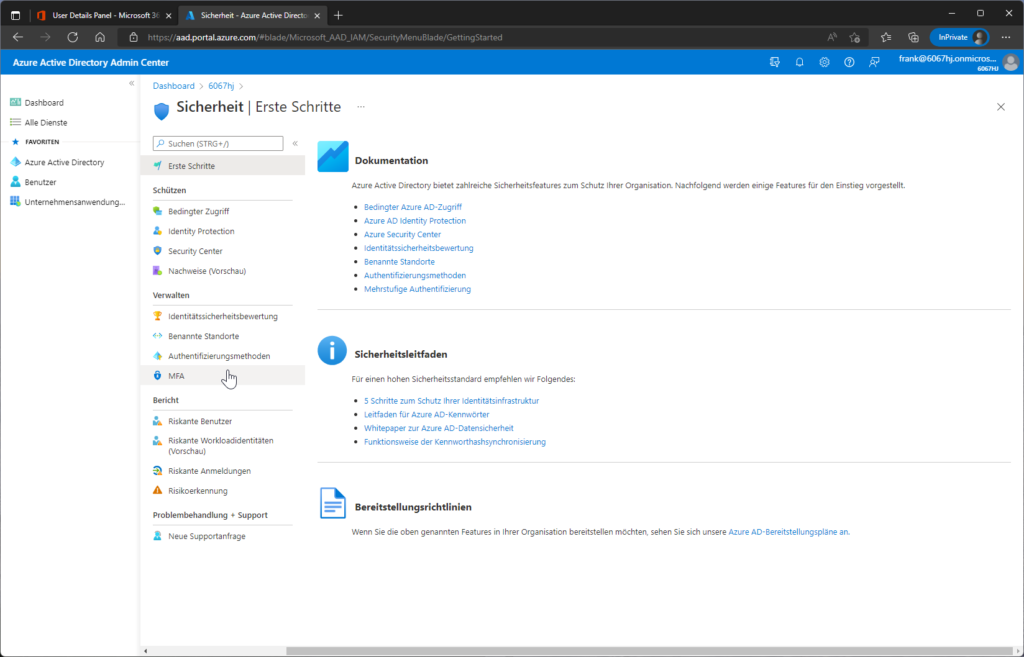

Dort wählen wir dann den Bereich MFA aus.

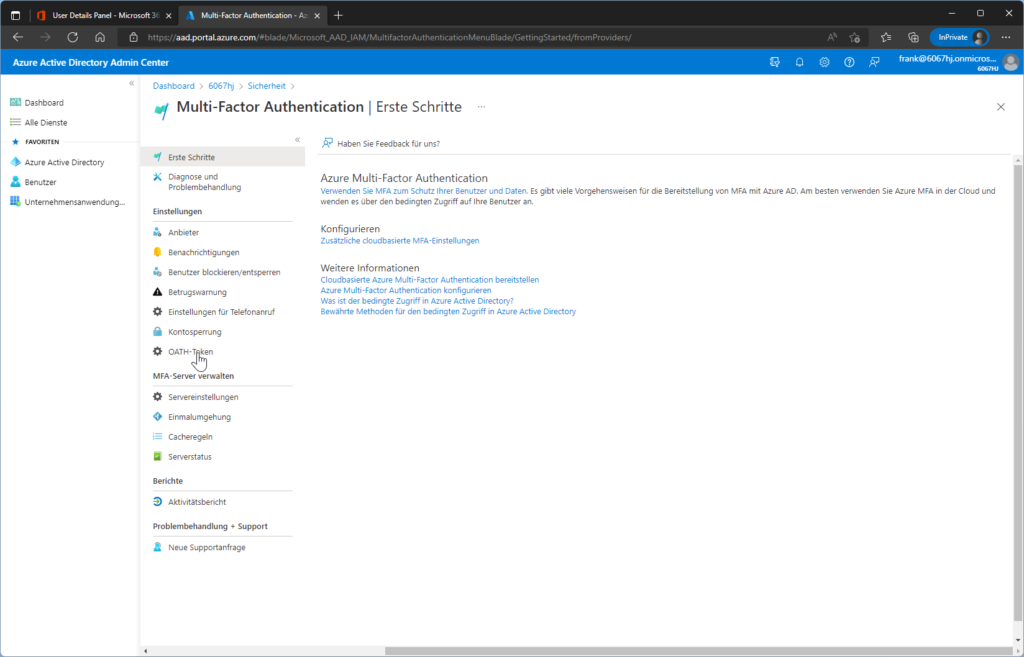

Danach müssen wir nur noch die OATH-Token Einstellungen öffnen, schon sind wir am Ziel.

Die eigentliche Zuweisung des Tokens zum Benutzer erfolgt über eine CSV Datei mit folgendem Aufbau (Die Header müssen beibehalten werden!):

upn,serial number,secret key,time interval,manufacturer,model

,2607202100566,SXPGIV3CGUFQSGTBKGK6QX757NPSQ3XP,60,Feitian,c200Eigentlich dürfte der Aufbau selbsterklärend sein, aber hier noch eine kurze Erklärung zu den einzelnen Eigenschaften.

upn: UPN des Benutzers dem der Token zugeordnet werden soll.number: Seriennummer des Tokens. Dieser wird vom Hersteller/Verkäufer geliefert, oder steht bei meinem genutzten Modell auf der Rückseite.secret key: Auch der Schlüssel muss vom Hersteller/Verkäufer geliefert werden. Wichtig ist dabei, dass der geheime Schlüssel in BASE32 kodiert ist. Entweder gleich so anfordern, oder entsprechend konvertieren.time interval: Gültigkeitsdauer des Prüfcodes in Sekunden. Dies können entweder 30 oder 60 Sekunden sein. Hier bitte auch die Herstellerangaben beachten.manufacturer: Hersteller des Hardwaretokens, kann beliebig angepasst werden.model: Model des Hardwaretokens, kann beliebig angepasst werden.

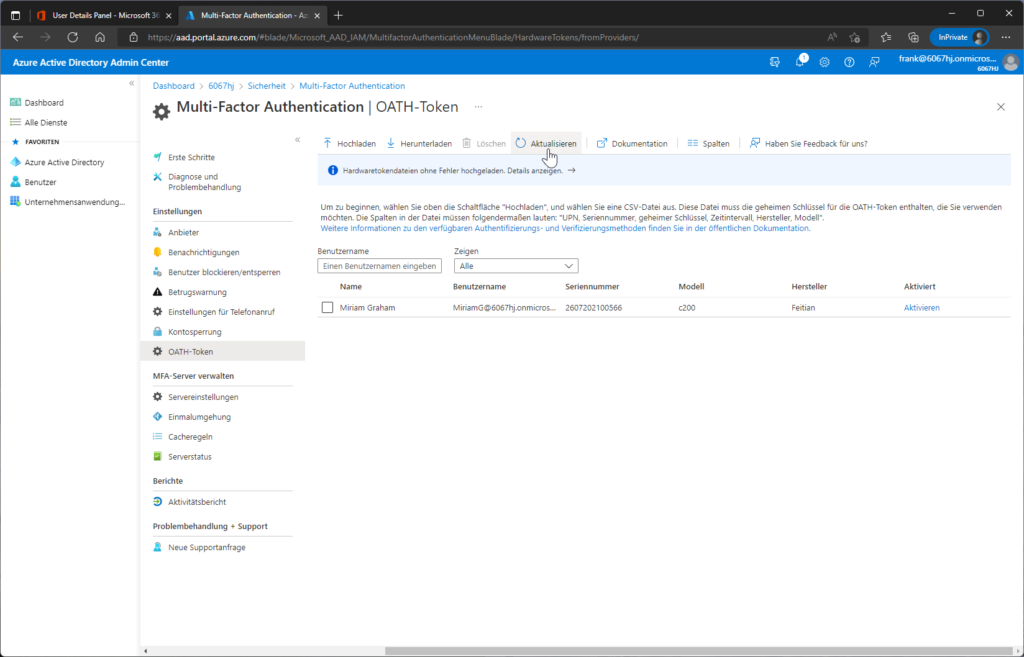

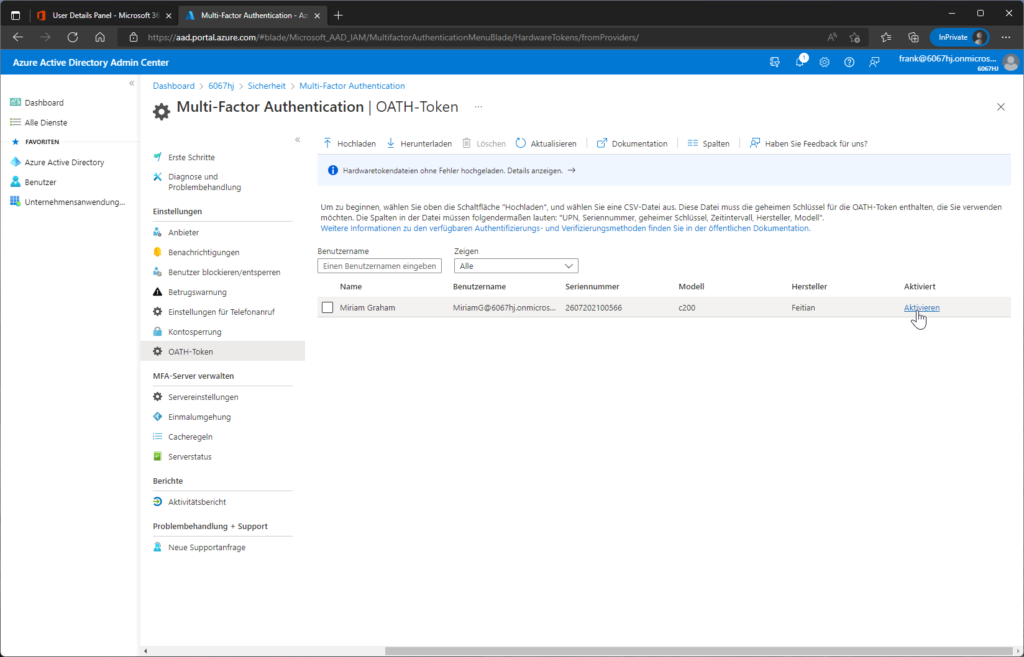

Nachdem wir die CSV Datei hochgeladen haben, wird diese verarbeitet. War die Verarbeitung erfolgreich, können wir durch eine Aktualisierung das Ergebnis sehen.

In der Übersicht kann man die eingetragenen Werte aus der CSV Datei recht einfach wiedererkennen. Nun müssen wir als letzten Schritt den Token noch aktivieren.

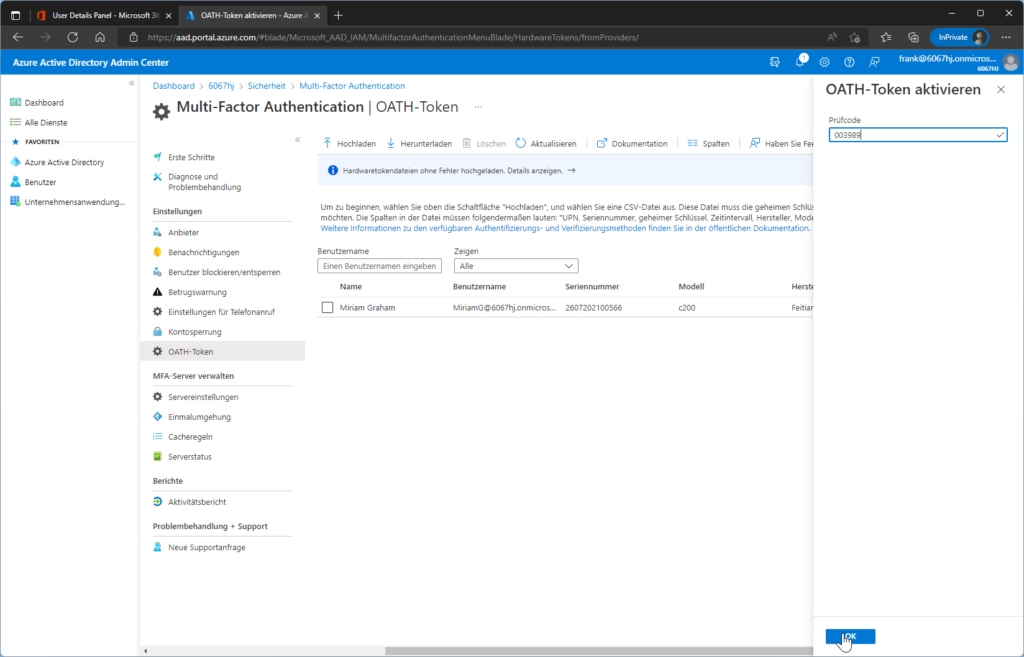

Dazu müssen wir den angezeigten Prüfcode von unserem Hardwaretoken eingeben.

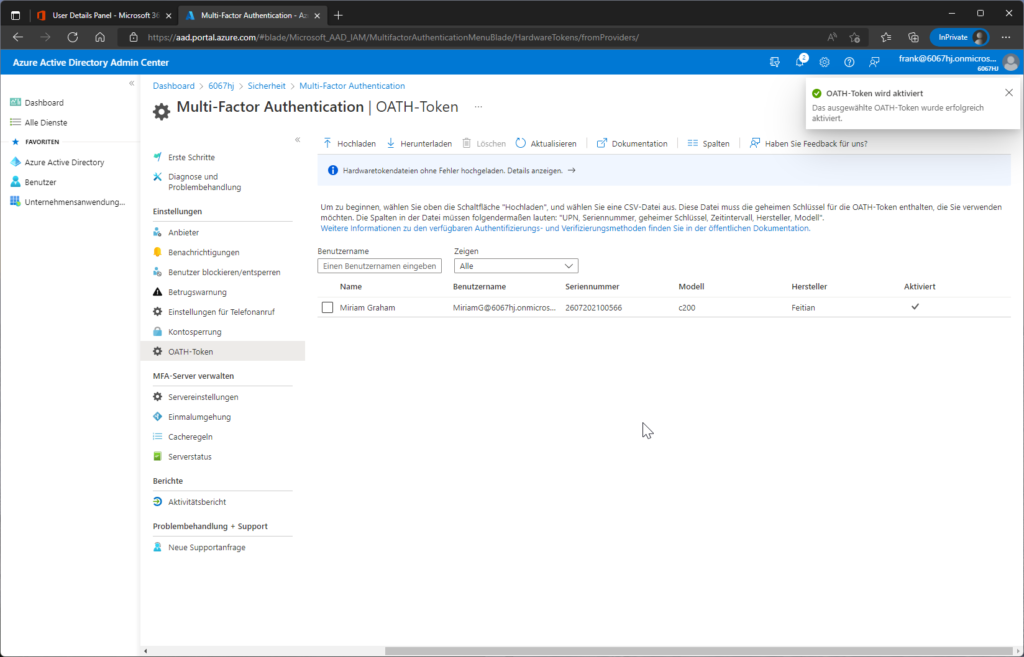

Nun ist der Hardwaretoken aktiviert und kann für die Azure MFA genutzt werden.

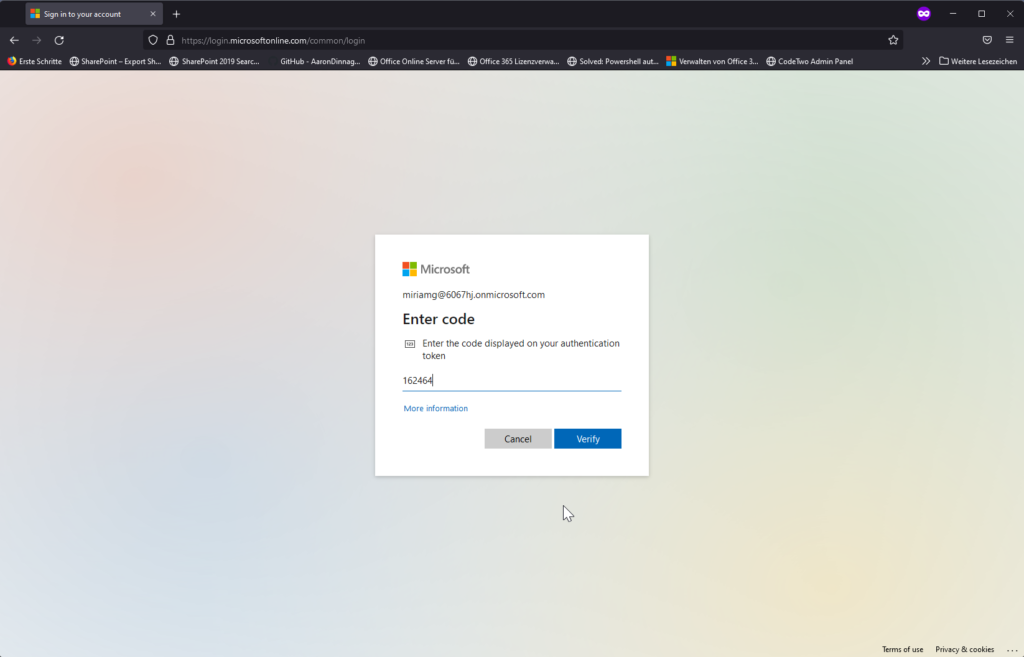

Wenn sich die Benutzerin Miriam anmelden möchte, wird über eine bedingte Zugriff Regel eine MFA Anforderung durchgeführt, wo der angezeigte Prüfcode vom Hardwaretoken eingegeben werden muss.

Somit kann Miriam Azure MFA und einen Hardwaretoken nutzen, ohne ein Firmenhandy oder eine separate App zu benötigen.

Also aktiviert MFA und macht eure Daten ein „bisschen“ sicherer!

[…] The post is also available in german language […]

Wenn ich einen Feitian c200 Hardware-Token aktivieren möchte, erhalte ich die Meldung „failed to activate the selected oauth token“. Der Code wird angenommen, aber danach taucht die Meldung auf.

Kennt es jemand?

Was kann man da unternehmen?

Hallo Lukas,

wir haben das gleiche Problem. Konntest du es in der Zwischenzeit lösen?

Viele Grüße

Anna

Hallo zusammen,

selbes Problem hier. Sind bereits Lösungen bekannt?

Gruß,

Andreas

Bei mir lag es daran, weil ich die Konvertierung von Text zu Base32 gemacht habe. Es muss aber eine Konvertierung von HEX zu Base32 sein. Die Länge der des BASE32 Werts wird dann auch erheblich kürzer. Man kann sich an dem Beispiel oben orientieren, wie lang der Wert sein muss

Das Problem liegt (vermutlich) an dem Codierungsalgorithmus für den Code.

Azure unterstützt standardmäßig nur sha1.

hier habe ich eine Möglichkeit gefunden, den Algorithmus umzustellen (von mir noch nicht getestet, da ich nicht abschätzen kann, welche weitere Auswirkung die Umstellung hat)

https://learn.microsoft.com/de-de/entra/identity/hybrid/connect/how-to-connect-fed-sha256-guidance

Hallo zusammen,

sind das vlt. OATH-Token mit SHA256, die fehlschlagen? Von AzureMFA werden nur SHA1-Token supported.

Quote:

Microsoft Entra ID supports the use of OATH-TOTP SHA-1 tokens that refresh codes every 30 or 60 seconds. Customers can purchase these tokens from the vendor of their choice. Hardware OATH tokens are available for users with a Microsoft Entra ID P1 or P2 license.

https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-oath-tokens

Gruß Uwe