In diesem Beitrag möchte ich euch zeigen, wie man einen On-Premise SharePoint mit einem Azure Application Proxy (AAP) veröffentlichen kann. Nachdem der Forefront Threat Management Gateway (TMG) von Microsoft schon einige Zeit abgekündigt ist und aus Sicherheitsgründen nicht mehr eingesetzt werden sollte, muss man zwangsläufig eine Alternative nutzen. Eine davon ist der Azure Application Proxy, der einige Vorteile bietet. Der AAP läuft in Azure und ist ein Cloud-Dienst. Redundanz, Verfügbarkeit und Sicherheit werden somit von Microsoft sichergestellt. Dadurch kann eine Infrastruktur genutzt werden, die ansonsten unbezahlbar für ein einzelnes Unternehmen wäre. Weiterhin benötigt man nicht mehr zwingend eine demilitarisierte Zone (DMZ) für den AAP, weil dieser nur ausgehende Verbindungen aufbaut und keine eingehenden Verbindungen benötigt.

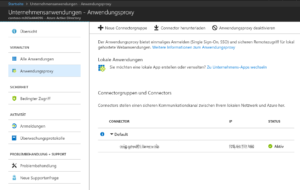

Nun aber zum praktischen Teil. 😉 Zuerst müssen wir den Azure Application Proxy Connector auf einem lokalen Server installieren. Um eine Redundanz zu erstellen sollten mindestens zwei Connectoren auf unterschiedlichen Servern installiert sein. Den Download findet man im Azure Active Directory Admin Center.

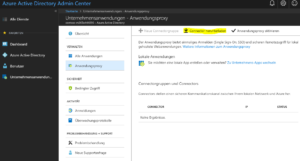

Mehr Informationen zum Sizing der Hardware findet man bei Microsoft. Die eigentliche Installation ist äußerst unspektakulär. Man muss sich lediglich bei der Installation mit einem Azure Administrator einloggen, damit der Connector registriert wird.

Mehr Möglichkeiten zur Konfiguration sind an dieser Stelle nicht vorhanden. Nach der Installation sind zwei neue Windows-Dienste vorhanden.

Der eine Dienst ist für den eigentlichen AAP Connector, der andere Dienst ist für die automatische Aktualisierung des Connectors zuständig. Nach der erfolgreichen Installation findet man diesen auch in Azure.

Die einzelnen Connectoren können auch in frei definierten Gruppen eingeteilt werden. Somit kann gesteuert werden, welcher Connector für welche Anforderung genutzt werden soll.

Unseren On-Premise SharePoint möchten wir so veröffentlichen, dass der Azure Application Proxy die Authentifizierung übernimmt und erst bei Erfolg den Request an SharePoint weiterleitet. Theoretisch kann man natürlich die Authentifizierung auch so konfigurieren, dass die Authentifizierung erst der SharePoint übernimmt und der AAP den Request einfach weiterleitet. Damit wir die Vorauthentifizierung nutzen können, muss SharePoint die Authentifizierung mit Kerberos unterstützen. Wie man diese konfiguriert, habe ich in einem früheren Beitrag bereits beschrieben.

Bevor wir mit der Veröffentlichung beginnen können, müssen wir noch die Delegierung im Active Directory konfigurieren, damit das Kerberos-Ticket vom AAP Connector zum SharePoint weitergegeben werden darf. Dazu öffnen wir die Eigenschaften des Computers auf dem der AAP Connector installiert ist und fügen den Service-Account hinzu, mit dem die SharePoint Webanwendung konfiguriert ist.

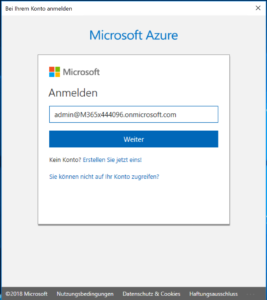

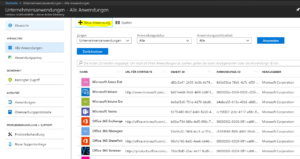

Danach können wir eine neue Anwendung im Azure Active Directory Admin Center hinzufügen, mit der unser SharePoint veröffentlicht wird.

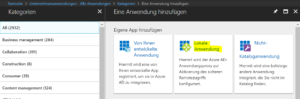

Dann wählen wir aus, dass es sich hierbei um eine lokale Anwendung handelt.

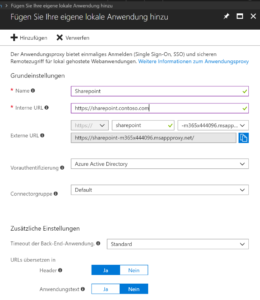

Im nächsten Schritt können wir die Konfiguration für die Veröffentlichung auswählen.

Die Konfigurationsmöglichkeiten sind an dieser Stelle folgende:

| Name der Eigenschaft | Beschreibung |

|---|---|

| Name | Name der App |

| Interne URL | Interne URL der SharePoint Webanwendung |

| Externe URL | Externe URL der SharePoint Webanwendung (Wenn möglich, sollte interne und externe URL identisch sein) |

| Vorauthentifizierung | Für Kerberos-Authentifizierung wählen wir Azure Active Directory aus |

| Connectorgruppe | Genutzte Gruppe für die Connectoren |

| Timeout der Back-End-Anwendung | Bei SharePoint müssen wir das Timeout im Normalfall nicht anpassen |

| URLs übersetzen in Header | URLs im Header werden übersetzt, wenn interne und externe URL nicht identisch sind |

| URLs übersetzen in Anwendungstext | Absolute Links im Inhalt werden ebenfalls übersetzt, wenn interne und externe URL nicht identisch sind (Wenn möglich nur relative Links nutzen, ansonsten verlangsamt sich der Aufruf) |

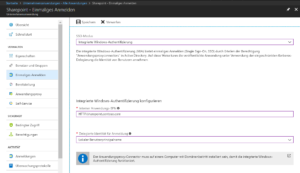

Danach müssen wir noch die Kerberos-Konfiguration in der gerade erstellen App vornehmen.

Die Konfiguration für SharePoint muss folgendermaßen aussehen (der SPN muss natürlich auf eurem System angepasst werden):

| Name | Beschreibung |

|---|---|

| SSO-Modus | Integrierte Windows-Authentifizierung |

| Interner Anwendungs-SPN | HTTP/sharepoint.contoso.com |

| Delegierte Identität für Anmeldung | Lokaler Benutzerprinzipalname |

Unter dem Punkt „Benutzer und Gruppen“ kann man auch noch den Personenkreis einschränken, der sich von Extern am SharePoint authentifizieren darf.

Ab jetzt ist unser SharePoint nun über die externe URL veröffentlicht, mit allen Vorteilen des Azure Application Proxys. Die Anmeldung funktioniert nun analog zu allen anderen Microsoft Cloud-Diensten aus.

In diesem Sinne,

Happy SharePointing…

[…] vorher genutzt werden um lokalen Anwendungen zu veröffentlichen (Dazu habe ich auch schon einen Beitrag […]